Fjern Cerber 2.0-virus (Instruksjoner for fjerning av virus)

Cerber 2.0 fjerningsguide for virus

Hva er Cerber 2.0 ransomware-virus?

Cerber ransomware-virus versjon 2 er lansert. Hva bør du vite om det?

Cerber2-viruset er en oppdatert versjon av Cerber ransomware. Utviklerne av dette ransomware-prosjektet har bestemt seg for å øke innsatsen og har opprettet en enda mer komplisert variant som sklller det fra andre crypto-ransomware og, selvsagt, overgår dem. Den andre versjonen av det indikerte viruset kan ikke dekrypteres med Cerber Decryptor, ettersom feilene i programkoden til den første versjonen er rettet opp. Denne trusselen er også blitt sikret ytterligere for å hindre malware-forskernes jobb og forhindre dem fra å analysere viruset.

Akkurat som den tidligere versjonen, krypterer denne andre versjonen ofrenes filer. Istedet for å legge til .cerber-endelsen, legger den til .cerber2-endelsen. Et annet viktig faktum er at denne varianten benytter Microsoft API CryptGenRandom for å opprette en krypteringsnøkkel som er dobbelt så lang som den som ble brukt i den forrige versjonen av viruset – nå er nøkkelen på 32 bytes. Forskerne våre har oppdaget at dette viruset er programmert til ikke å kryptere datamaskiner med følgende språk:

Armensk, aserbajdsjansk, hviterussisk, georgisk, kirgisistansk, kasakhstansk, moldovsk, russisk, tadjisk, ukrainsk, usbekistansk.

Hvis det oppdager at datamaskinen har et av disse språkene som standardspråk, sletter det seg selv, det vil si at Cerber 2.0 fjernes. Ellers starter krypteringsprosessen. Viruset er programmert til ikke å kryptere systemmapper og la standardprogrammer forbli ukrypterte (som nettlesere, Flash Player, lokale innstillinger, eksempelmusikk, videoer, bilder og lignende standarddata). Resten av de personlige filene blir krypterte med en kraftig algoritme og blir unyttige. Det er umulig å manipulere disse filene med mindre offeret har et dekrypteringsverktøy. Denne må dessverre kjøpes fra svindlerne som har opprettet viruset.

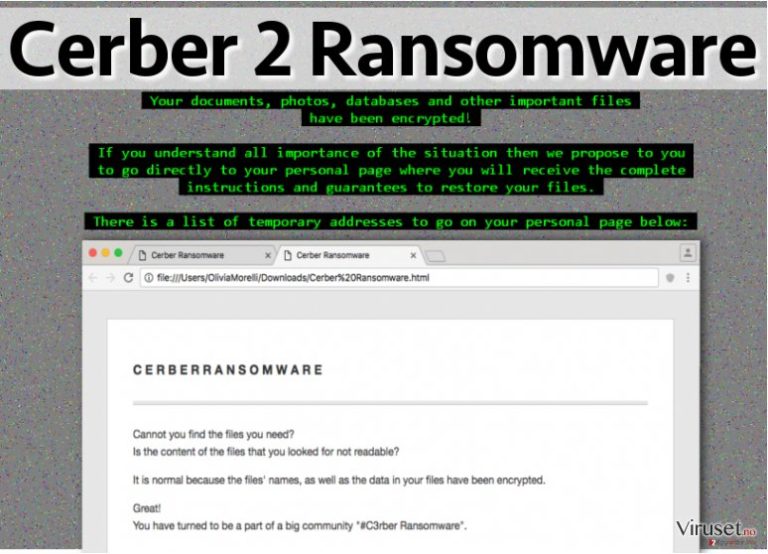

Cerber 2-viruset oppretter # DECRYPT MY FILES #.txt og # DECRYPT MY FILES #.html-filer og lar dem være igjen på datamaskinen. Det endrer dessuten skrivebordsbakgrunnen og aktiverer .vbs-filen som forteller brukeren at alle dokumenter, bilder og databaser er krypterte. Disse filene som er etterlatt av viruset kan ha både .html- og .txt-endelser og starter med følgende linjer:

Cannot you find the files you need? Is the content of the files that you looked for not readable? It is normal because the files’ names, as well as the data in your files, have been encrypted.

Resten av meldingen forklarer hva som har skjedd og gir instruksjoner for hvordan .cerber2-filer kan dekrypteres. Normalt blir offeret instruert til å laste ned Tor-nettleseren og betale løsesummen i bitcoins. Uansett anbefaler vi at du ikke betaler løsesummen og fjerner Cerber 2.0-viruset uten å nøle. Ved å betale løsesummen støtter du nettkriminelle som allerede har en flott livsstil på grunn av ofre som betaler dem for dekrypteringsverktøy. For å fjerne viruset kan du benytte et antimalware-program, som for eksempel FortectIntego.

Distribusjonsmetoder

Distribusjonsmetodene til denne ransomware-trusselen varierer, men de mest populære er:

- Søppelpost;

- Malvertising.

Det er ikke en hemmelighet at svindlere ofte sender ut villedende e-poster til databrukere som later til å være fra ansatte eller representanter for velkjente organisasjoner eller institusjoner. De legger normalt ved flere vedlegg og ber offeret om å åpne dem. Slike e-poster inneholder ondsinnede vedlegg og kan kjøre viruset øyeblikkelig. Den andre distribusjonsmetoden for malware, malvertising, er en effektiv teknikk for nettkriminelle som ønsker å få brukere til å klikke på ondsinnede lenker og aktivere kode som kan plante malware på offerets datamaskin. Vi anbefaler på det sterkeste at du holder deg unna annonser som ber deg om å installere oppdateringer, apper eller som prøver å true deg ved å si at datamaskinen din er infisert. Etter å ha klikket på slike annonser kan du ende opp med å laste ned en ondsinnet programvarepakke som inneholder ransomware-virus.

Hvordan fjerne Cerber 2.0 ransomware-virus og dekryptere filer?

Hvis du har blitt offer for ransomware-viruset Cerber 2.0 bør du ha sett utsagnene i meldingen deres. Der står det at du ikke bør stole på antivirus-selskaper og bruke produktene deres siden de ikke kan dekryptere filene dine. Antivirus-programmer kan faktisk ikke gjenopprette kryptert data, men de kan derimot beskytte datamaskinen din fra malware-angrep. For å fjerne dette viruset fra datamaskinen din foreslår vi at du benytter et av verktøyene som tilbys nedenfor. Vi anbefaler ikke at du prøver å dekryptere filene dine ved bruk av vilkårlige dekrypteringsverktøy; du kan ødelegge dataene dine på denne måten. Vi foreslår at du venter til malware-forskerne oppdager et gratis Cerber 2.0 dekrypteringsverktøy slik at du kan gjenopprette dataene dine på en sikker måte. Du kan selvsagt gjenopprette filene dine fra sikkerhetskopier. Før du gjør dette må du imidlertid fjerne Cerber 2.0 først.

Manuell Cerber 2.0 fjerningsguide for virus

Ransomware: manuell fjerning av ransomware i sikkerhetsmodus

Viktig! →

Manuell fjerning kan være for komplisert for vanlige databrukere. Det krever avansert IT-kunnskap å utføre det riktig (hvis viktige systemfiler blir fjernet eller skadet, kan det føre til uopprettelig skade på Windows-systemet). I tillegg kan det ta flere timer å utføre. Derfor anbefaler vi på det sterkeste at du bruker den automatiske metoden som beskrevet ovenfor.

Steg 1. Åpne sikkerhetsmodus med nettverkstilkobling

Manuell fjerning av malware bør utføres i sikkerhetsmodus.

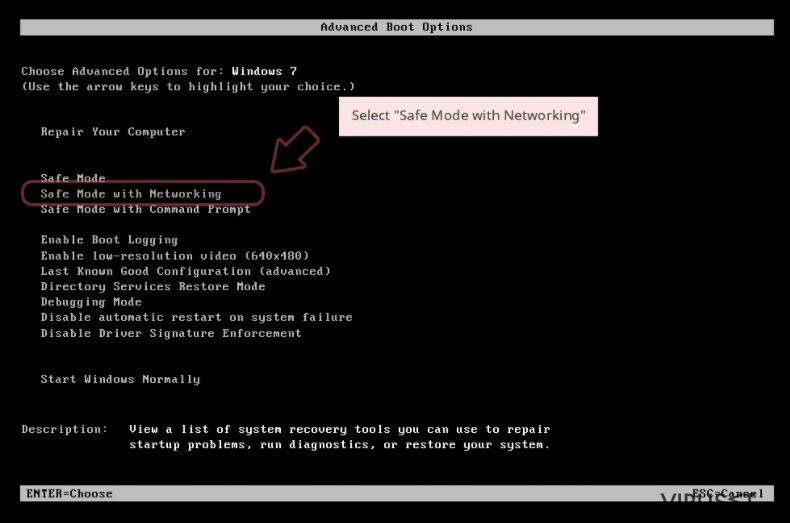

Windows 7/Vista/XP

- Klikk på Start > På/Av > Start på nytt > OK.

- Når datamaskinen din starter opp, trykker du på F8-knappen (hvis dette ikke fungerer, prøv F2, F12, Del – det avhenger av hovedkortet ditt) flere ganger helt til du ser vinduet for avansert oppstart.

- Velg Sikkerhetsmodus med nettverkstilkobling fra listen.

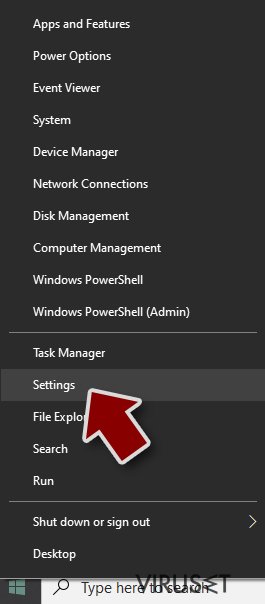

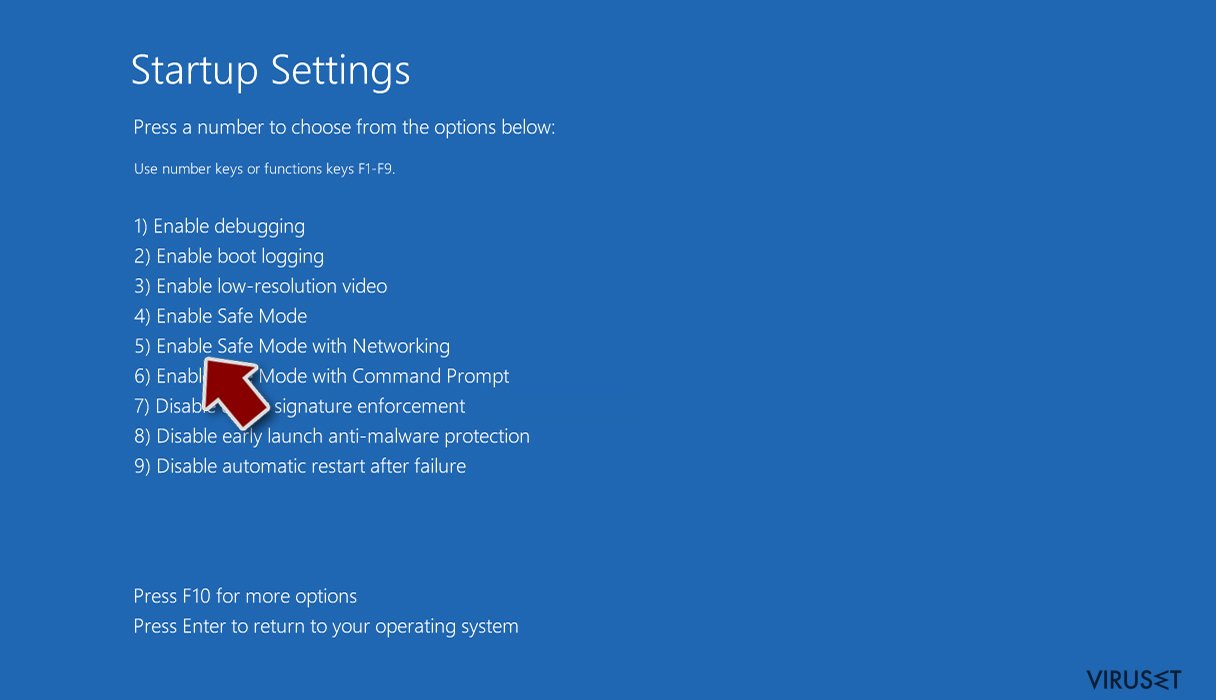

Windows 10 / Windows 8

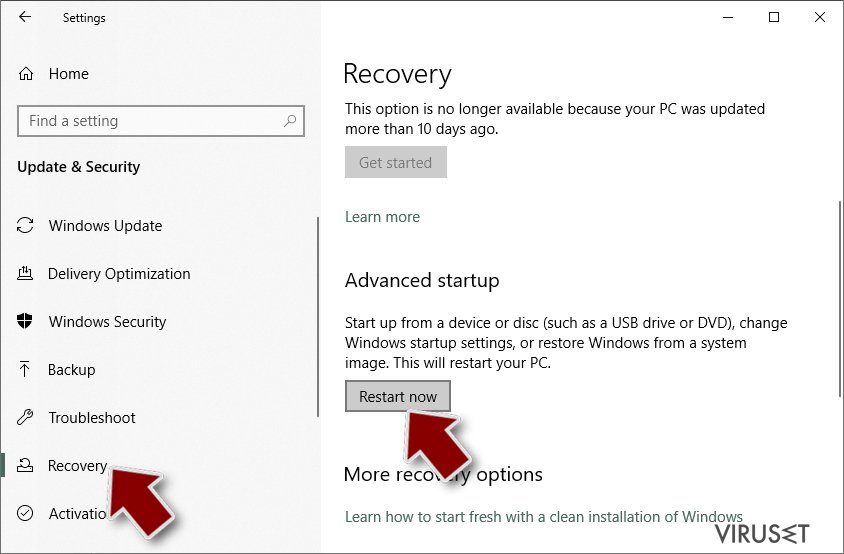

- Høyreklikk Start-knappen og velg Innstillinger.

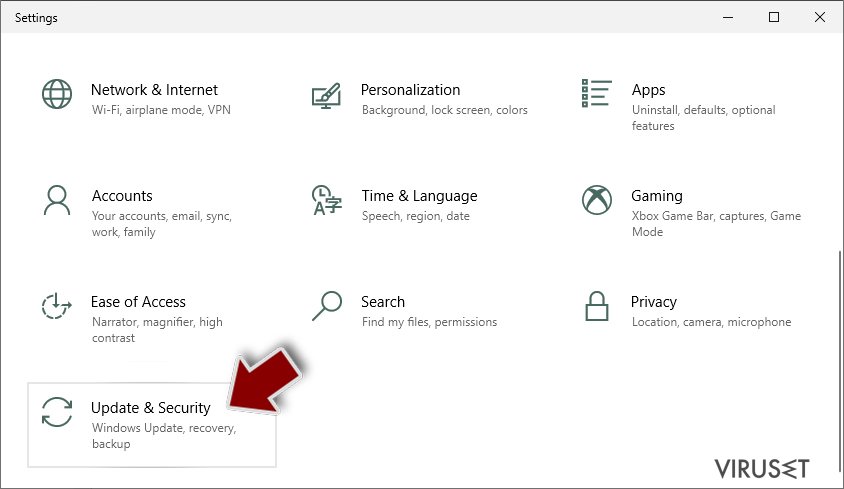

- Bla nedover og velg Oppdatering og sikkerhet.

- I menyen til venstre velger du Gjenoppretting.

- Bla nedover til Avansert oppstart.

- Klikk på Start på nytt nå.

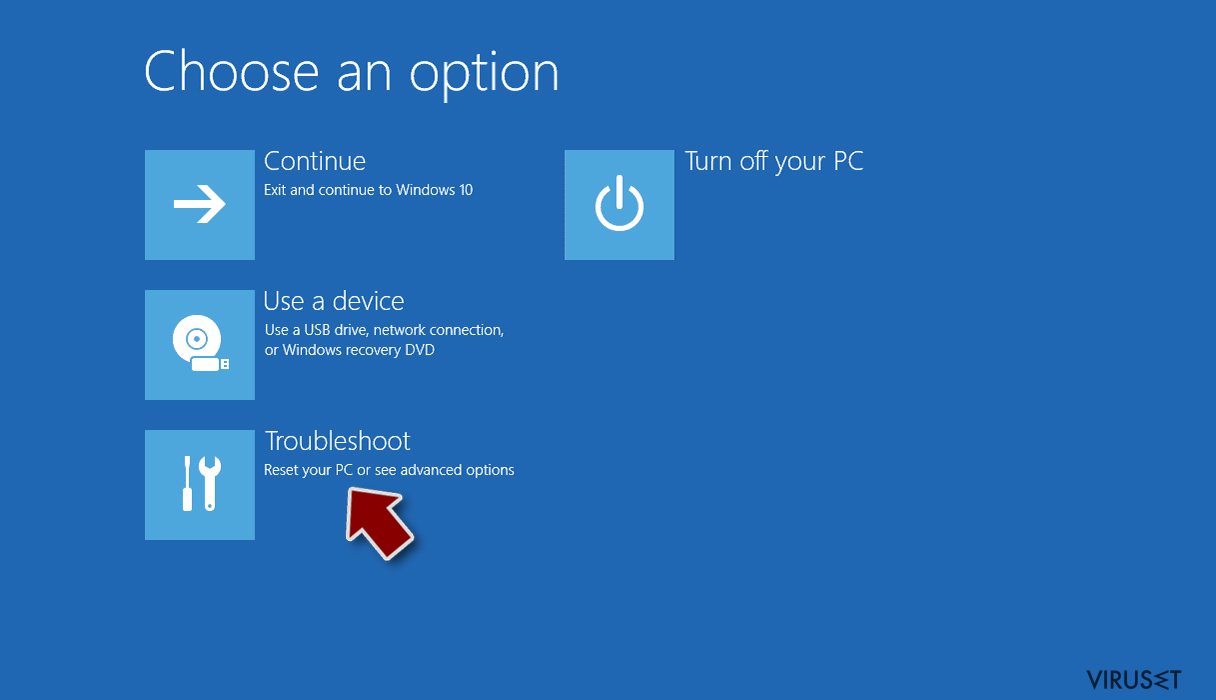

- Velg Feilsøking.

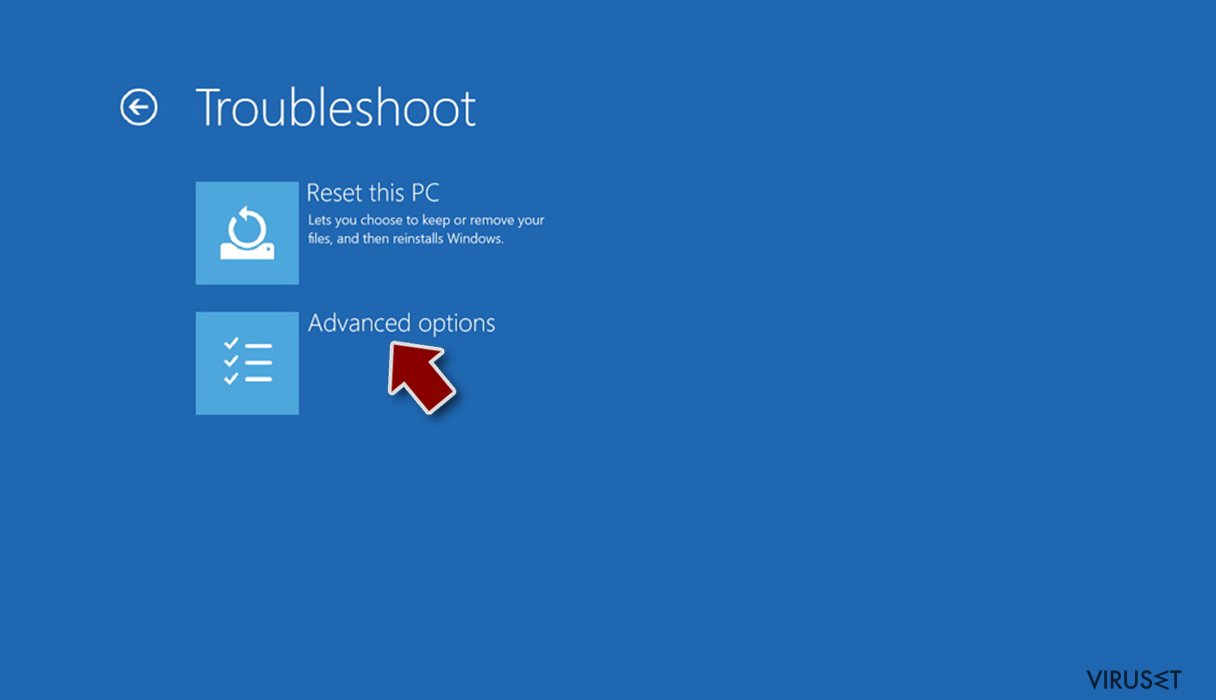

- Gå til Avanserte alternativer.

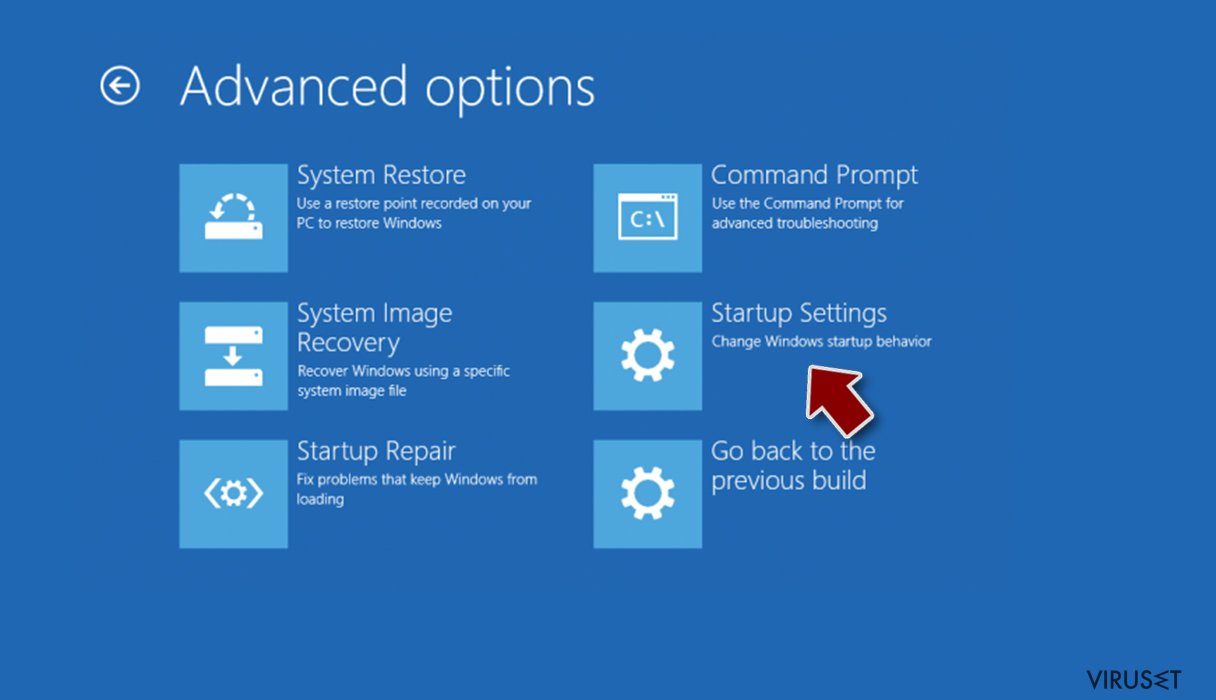

- Velg Oppstartsinnstillinger.

- Klikk på Start på nytt.

- Trykk 5 eller klikk på 5) Aktiver sikkerhetsmodus med nettverkstilkobling.

Steg 2. Slå av mistenkelige prosesser

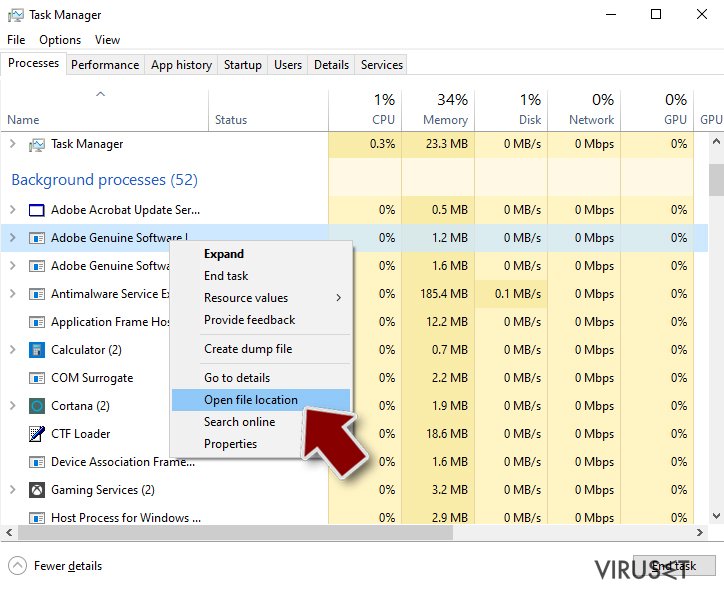

Windows' oppgavebehandler er et nyttig verktøy som viser alle prosesser som kjører i bakgrunnen. Hvis det dukker opp malware-prosesser her, må de avsluttes:

- Trykk på Ctrl + Shift + Esc på tastaturet for å åpne oppgavebehandleren.

- Klikk på Detaljer.

- Bla nedover til Bakgrunnsprosesser og se etter mistenkelige oppføringer.

- Høyreklikk og velg Åpne filplassering.

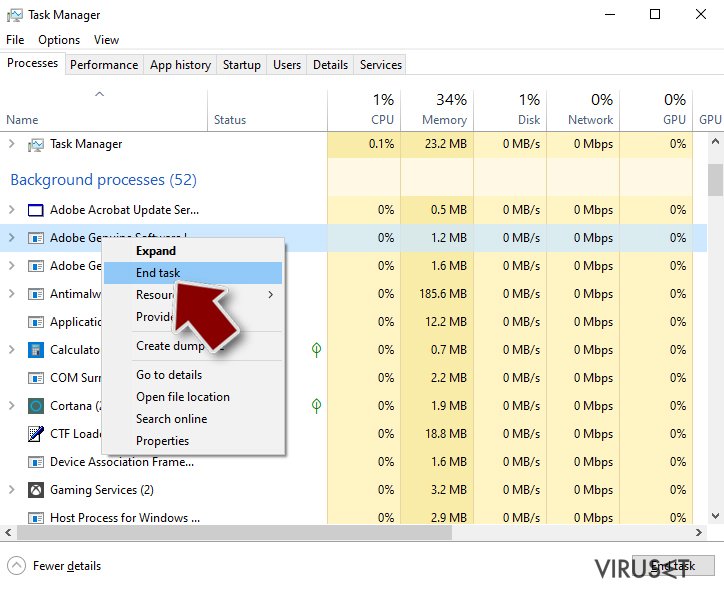

- Gå tilbake til prosessen, høyreklikk og velg Avslutt oppgave.

- Slett innholdet i den ondsinnede mappen.

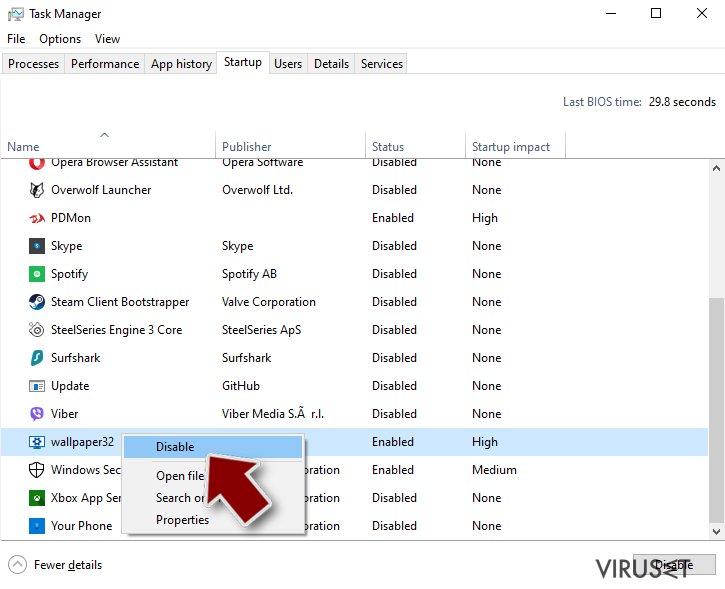

Steg 3. Sjekk oppstartsprogrammer

- Trykk Ctrl + Shift + Esc på tastaturet for å åpne Windows oppgavebehandler.

- Gå til fanen Oppstart.

- Høyreklikk det mistenkelige programmet og klikk på Deaktiver.

Steg 4. Slett virusfiler

Malware-relaterte filer kan dukke opp på flere ulike steder på datamaskinen din. Her er instruksjoner som kan hjelpe deg med å finne dem:

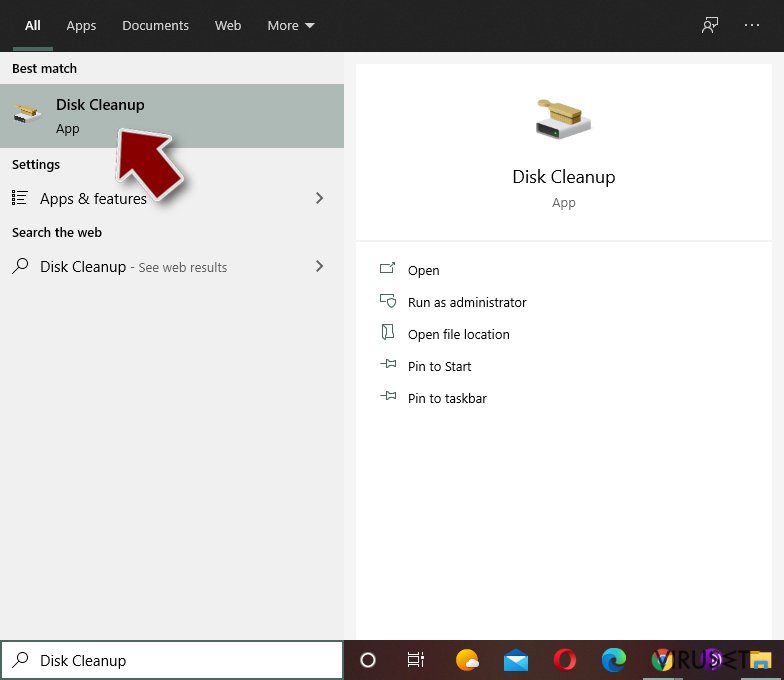

- Skriv Diskopprydding i Windows' søkefelt og trykk på Enter.

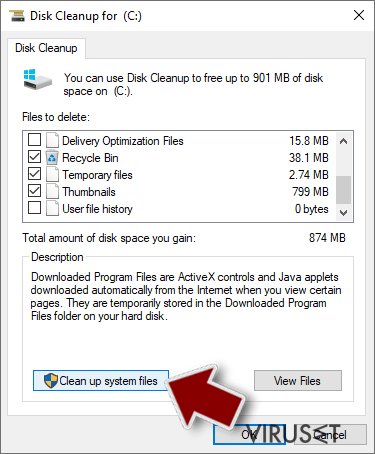

- Velg stasjonen du ønsker å rense (C: er som regel hovedstasjonen, og det er sannsynligvis her du finner ondsinnede filer).

- Bla gjennom Filer som skal slettes-listen og velg følgende:

Midlertidige Internett-filer

Nedlastinger

Papirkurv

Midlertidige filer - Velg Rydd opp i systemfiler.

- Du kan også se etter andre ondsinnede filer som skjuler seg i følgende mapper (angi disse oppføringene i Windows-søkefeltet og trykk på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Etter at du er ferdig, starter du PC-en på nytt i normalmodus.

Fjern Cerber 2.0 ved hjelp av System Restore

-

Steg 1: Start datamaskinen på nytt i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikk Start → Shutdown → Restart → OK.

- Når datamaskinen blir aktiv, trykker du F8 gjentatte ganger helt til du ser Advanced Boot Options-vinduet.

-

Velg Command Prompt fra listen

Windows 10 / Windows 8- Trykk Power-knappen i Windows innloggingsskjermen. Trykk og hold nede Shift, som er på tastaturet, og klikk Restart..

- Velg deretter Troubleshoot → Advanced options → Startup Settings og trykk Restart.

-

Så snart datamaskinen din blir aktiv, velger du Enable Safe Mode with Command Prompt i Startup Settings-vinduet.

-

Steg 2: Gjenopprett systemfilene og innstillingene

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

-

Skriv inn rstrui.exe og trykk Enter igjen..

-

Når et nytt vindu dukker opp, klikker du Next og velger et gjennopprettingspunkt før infiltreringen av Cerber 2.0. Etter å ha gjort dette, klikker du på Next.

-

Klikk Yes for å starte systemgjenoppretting.

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

Til slutt bør du alltid tenke på beskyttelse mot crypto-ransomware. For å beskytte datamaskinen din mot Cerber 2.0 og annet ransomware bør du benytte en vel ansett anti-spionvare, som FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.

Anbefalt for deg

Ikke la myndighetene spionere på deg

Myndighetene har en tendens til å spore brukerdata og spionere på innbyggerne sine, og dette er noe du bør ha i bakhodet. Vi anbefaler dessuten at du leser mer om tvilsom praksis for datainnhenting. Sørg for anonymitet på nettet, og unngå sporing eller spionering.

Du kan velge en helt annen lokasjon når du er på nettet, og få tilgang til alt innhold uten å bli stanset av geografiske begrensninger. Du kan surfe helt trygt på nettet uten risiko for å bli hacket ved bruk av et Private Internet Access VPN.

Kontroller informasjonen som er tilgjengelig for myndigheter og andre parter, og surf på nettet uten å bli spionert på. Selv om du ikke er involvert i ulovlige aktiviteter eller stoler på tjenestene og plattformene du bruker, bør du være forsiktig og ta forholdsregler ved å bruke en VPN-tjeneste.

Sikkerhetskopier filer til senere, i tilfelle malware-angrep

Programvareproblemer skapt av malware eller direkte datatap på grunn av kryptering kan føre til problemer eller permanent skade på enheten din. Når du har oppdaterte sikkerhetskopier, kan du enkelt gjenopprette filene dine etter slike hendelser. Det er nødvendig å oppdatere sikkerhetskopiene dine etter eventuelle endringer på enheten. På denne måten kan du starte på nytt fra der du var da du mistet data på grunn av malware-angrep, problemer med enheten eller annet.

Når du har tidligere versjoner av alle viktige dokumenter eller prosjekter, kan du unngå mye frustrasjon og store problemer. Sikkerhetskopier er praktisk når malware dukker opp ut av det blå. Bruk Data Recovery Pro for å gjenopprette systemet ditt.