Fjern Erebus-virus (Instruksjoner for fjerning) - oppdateringer jul 2017

Erebus fjerningsguide for virus

Hva er Erebus ransomware virus?

Erebus Linux ransomware mål servere

Erebus ransomware er et ondsinnet program som tar sikte på å kompromittere Linux systemer og spesielt servere. Akkurat som alle andre ransomware, hovedmålet er å korruptere sp mange maskiner som mulig for derretter å kreve enorme mengder løsepenger. De første versjonene av rasomware brukte RSA-2048 kryptering tillegger .ecrypt filtillegg til filer å la igjen to filer som løsepenger krav: YOUR_FILES_HAS_BEEN_ENCRYPTED.txt» og «YOUR_FILES_HAS_BEEN_ENCRYPTED.html. Viruset brukte hackeres nettsteder i Sør Korea som dens kommando og kontrollserver. Versjonen var i stand til å kryptere over 423 forskjellige filtyper.

Den etterfølgende versjonen av ransomware ble designet for å omgå brukerkontokontrollfunksjonen for å starte seg med høyere fordeler. Viruset sier at hvis offeret ikke oppfyller ens krav og betaler 0,085 BTC innen 95 timer, blir filene lagret på datamaskinen slettet. Den oppgraderte versjonen kan slette ofres volumskyggekopier for å hindre at de kan gjenopprette krypterte filer gratis. Selv om å lagre en kopi av den personlige filen på en ekstern lagringsenhet, kan helpe deg med p lagre deler av arbeidet ditt i tilfelle et ransomware angrep, føler de fleste datamaskinbrukere ikke behov for dette. Derfor må de sørge over tapte filer senere og desperat lete etter atainnsamlingsmetoder. Det spiller ingen rolle om du er en Windows, Mac eller Linux bruke, du må ta forebyggende tiltak for å avverge ondsinnede angrep. Vi anbefaler å bruke programvarer som FortectIntego eller SpyHunter 5Combo Cleaner for ransomware fjerning. For å fjerne Erebus, må du bruke en programvare som er kompatibel med Linux.

Oppdatering Februar 2017; Erebus virus forbedrer, krever mindre løsepenger

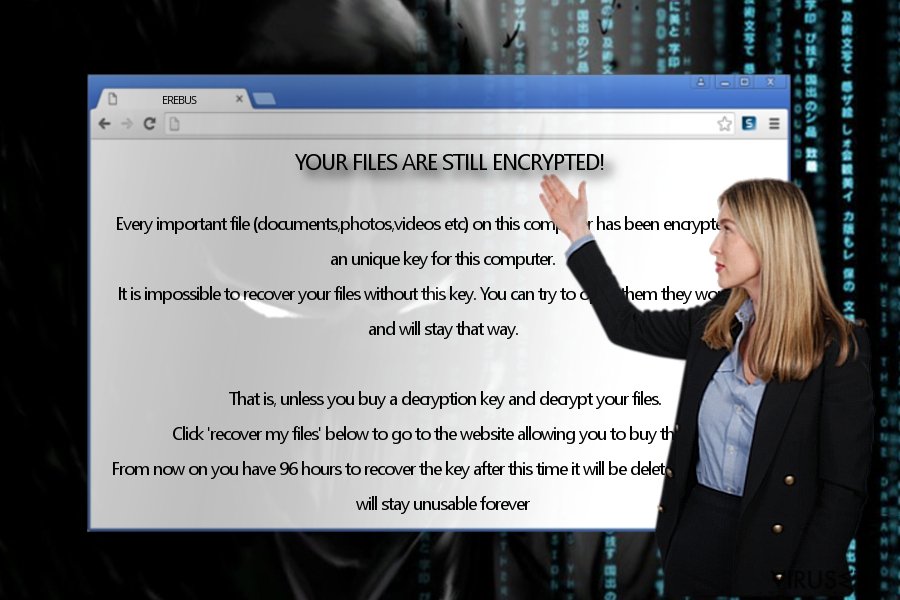

I februar oppdaget cybersikkerhetseksperter en ny versjon av Erebus-virus som krypterer målfiler med AES kryptering og endrer deretter filtypene ved hjelp av ROT-23 kryptering. Etter dette lagrer den README.html filen på skrivebordet. Filen inneholder instruksjoner på hvordan men gjennoppretter filer. Som vanlig for denne typen virus, oppfordrer Erebus ofrene til å betale innen 96 timer. Det har vært en tendens blant hackere til å bruke e-postadresser for engangsbruk for kontakt med ofrene. Men det finnes for lite informasjon om de cyber kriminelle svarer til ofrene sine og overfører filene. Hvis du har falt inn i fellen av denne ransomware konsentrer deg om Erebus fjerning.

Nå omgår den nåværende utgaven brukerkontokontrollvindue eller med andre ord, deaktiverer funsjonen som starter dialogbokser før du installerer et nytt program. På samme måte berøver Erebus cryptomalware et offer for å stoppe infeksjonen manuelt. Foruten viruset endrer registertastene for å akselerere funksjonaliteten. Ransomwaret lanserer eventvwr.msc filen, som åpner eventvwr.msc filen. EventViewer er ikke lenger forbundet med mmc.exe filen, derfor lanserer den en tilfeldig rettet kjørbar av viruset. Takket være EventViewers evner til å kjøre forhøyrt modus vil det kjørbare viruset bli lansert med lignende tillatelser.

Etterp[ forbinder Erebus http://ipecho.net/plain and http://ipinfo.io/ til å identifisere den geografiske plasseringen til en bruker. Senere vil viruset også gå til Tor nettverket og koble til kommando og kontrollserveren.

Undervurder ikke ransomwaret da det sletter skyggevolum kopiser for å gi færresjanser for sine ofre for å gjenopprette data. For øyeblikket krever det ganske lite løsepenger – 0,85 BTC (90 USD). Til slutt eger det igjen en ekstra melding som igjen informerer brukere av Erebus kapasitet.

Files crypted!

Every important file on this computer was crypted. Please look on your documents or desktop folder for a file called README.html for instructions on how to decrypt them.

Oppdatering Juni 2017: Erebus malware streiker til Sør Koreanske web hosting selskap

Den beskrevene skadelige programvare infiserte webverten Nayana i Sør korea, som tillot malware å kompromittere tusen nettsteder. Ransomware angrepet rammet over hunder Linux servere og det virker som det oppfordret cyberkriminelle til å kreve et laterlig høy løsepenger – 10 Bitcoins, som er nesten $26k. Senere fant kjeltringene ut at den var før høy og senket den til 5.4 Bitcoin – rundt $14k.

Ransomware låste databaser, bilder og videoer. Selskapet har publisert flere notater på sitt offisille nettsted, som tyder på at de beklager for ulempen og at de jurdiske myndighetene undersøker saken for øyeblikket. I mellomtiden jobber Nayana ansatte hard for å svare under og gjennopprette sikkerhetskopierinsfiler levert av dem. Det er også kjent at selskapet for tiden forhandler om løsepengekravet med kjeltringen.

Meldingene som er lagt ut op selskapets offisielle nettside antyder at cyberkjeltringene skal ha gitt selskapet en ganske god rabatt – en av meldingene inneholder en del av meldingen fra kjeltringene som ber om 550 BTC. Svindlerene selv gir en beregning som viser at selskapet kan betale det.

Distribution triks

I motsetning til andre ransomware infeksjoner konsentrerr viruset seg på malvertising for å levere angrepene sine. Spesielt med annonser som brukere trykker på uten å tenke. Etterpå blir de omdirigert til domenet som er smittet med RIG utnyttelsessett . Når er offer befinner seg på et slikt nettsted er det bare et spørsmål om sekunder føre Erebus kapringen vil skje. For å unngå eller i det minste redusere risikoen for et angrep installer et sikkerhetsprogram og la det håndtere den virtuelle trusselen. Det kommer også til å være til nytte for å oppdage trusler som trojaner eller mindre trusler – kapere.

Fjerne Erebus virus

For å kunne fullstendig fjerne Erebus ransomware, vil du trenge malware eliminerings verktøy. For dette er, FortectIntego eller Malwarebytes verdige valge. Husk at de må oppdateres for å kunne oppdage alle komponenter og registeroppføringer av trusselen. Selv etter eliminering kan du rette oppmerksomheten mot datagjenopprettingsalternativer. Til slutt være forsiktig med spam e-poster, siden de også ofte kommer med filkrypterende trusler. Ved å ha oppdatert programvare og forsiktig når du surfer på nettet kan du redusere risikoen for ikke bare Erebus ransomare, men også annet krypto virus.

Manuell Erebus fjerningsguide for virus

Ransomware: manuell fjerning av ransomware i sikkerhetsmodus

Noen filkrypterende trusler er kjent for å låse datamaskinens skjerm eller opphøre andre viktige systemfunksjoner. Det er sannsynlig at den nåværende trusselen kan være en av dem. Som et resultat er det sannsynlig at du kan støte på problemer med fjerning av Erebus. Derfor disse instruksjonene (laget for Windows brukere) vil hjelpe deg å få tilbake tilgangen.

Viktig! →

Manuell fjerning kan være for komplisert for vanlige databrukere. Det krever avansert IT-kunnskap å utføre det riktig (hvis viktige systemfiler blir fjernet eller skadet, kan det føre til uopprettelig skade på Windows-systemet). I tillegg kan det ta flere timer å utføre. Derfor anbefaler vi på det sterkeste at du bruker den automatiske metoden som beskrevet ovenfor.

Steg 1. Åpne sikkerhetsmodus med nettverkstilkobling

Manuell fjerning av malware bør utføres i sikkerhetsmodus.

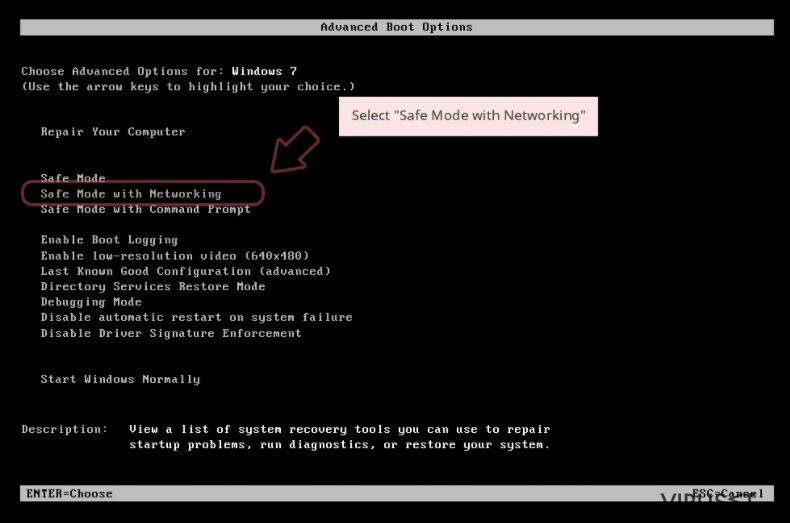

Windows 7/Vista/XP

- Klikk på Start > På/Av > Start på nytt > OK.

- Når datamaskinen din starter opp, trykker du på F8-knappen (hvis dette ikke fungerer, prøv F2, F12, Del – det avhenger av hovedkortet ditt) flere ganger helt til du ser vinduet for avansert oppstart.

- Velg Sikkerhetsmodus med nettverkstilkobling fra listen.

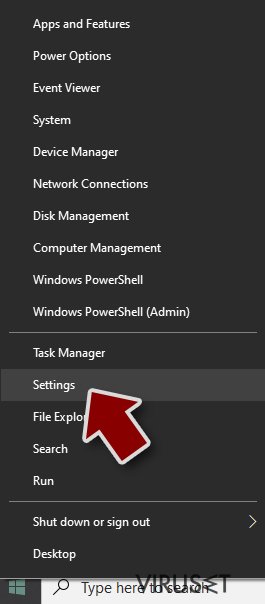

Windows 10 / Windows 8

- Høyreklikk Start-knappen og velg Innstillinger.

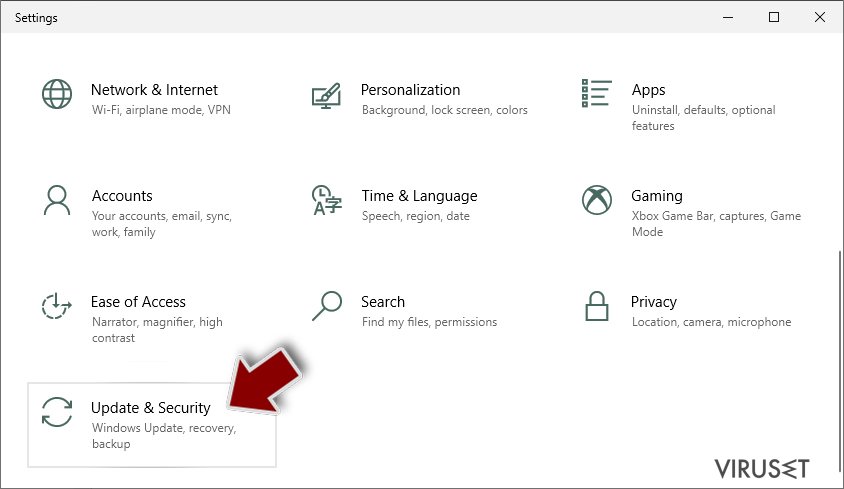

- Bla nedover og velg Oppdatering og sikkerhet.

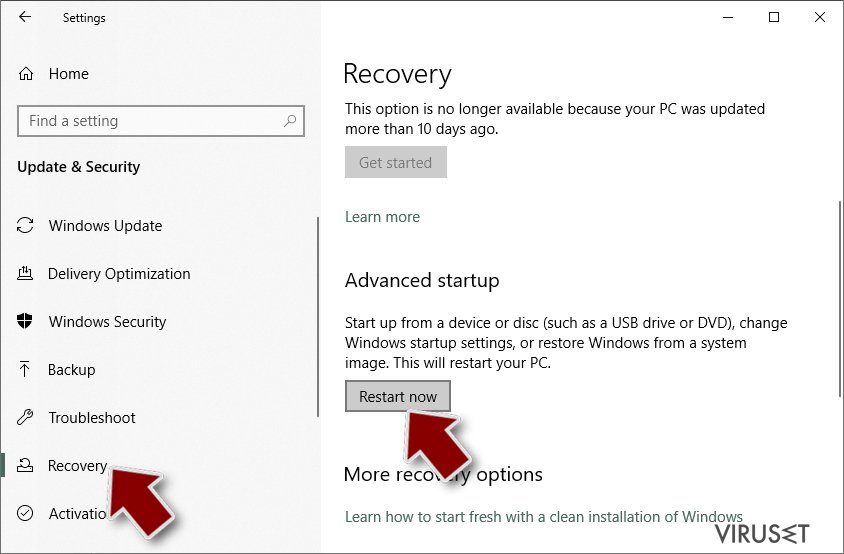

- I menyen til venstre velger du Gjenoppretting.

- Bla nedover til Avansert oppstart.

- Klikk på Start på nytt nå.

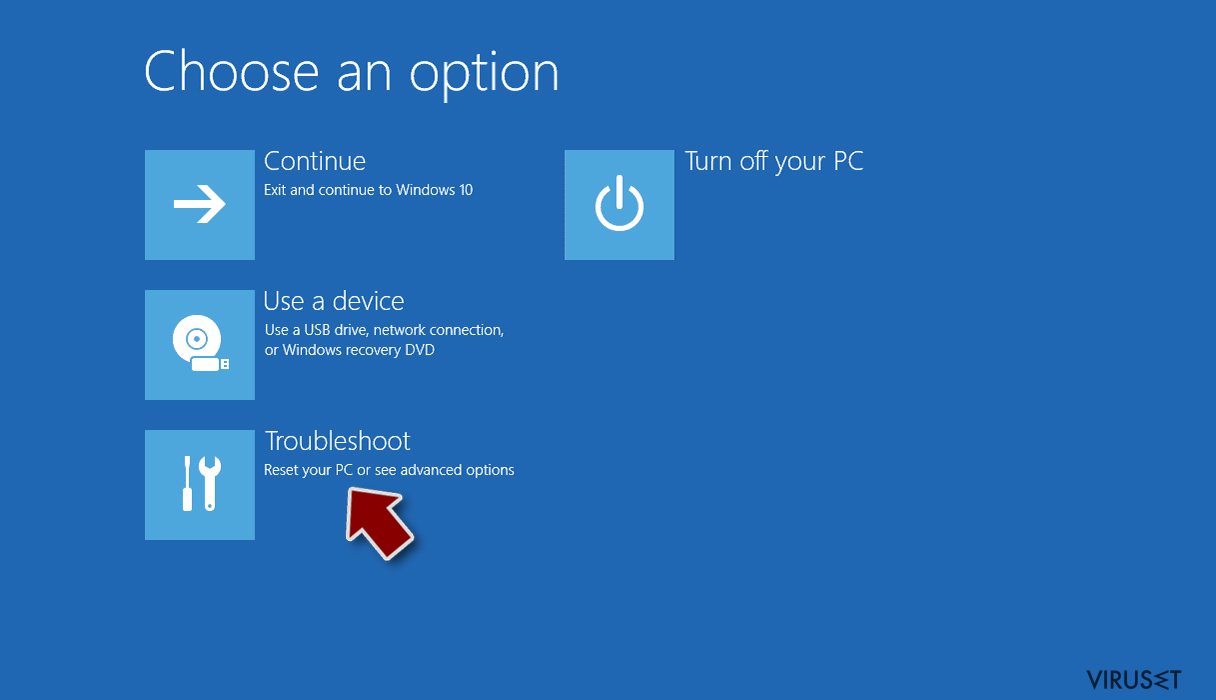

- Velg Feilsøking.

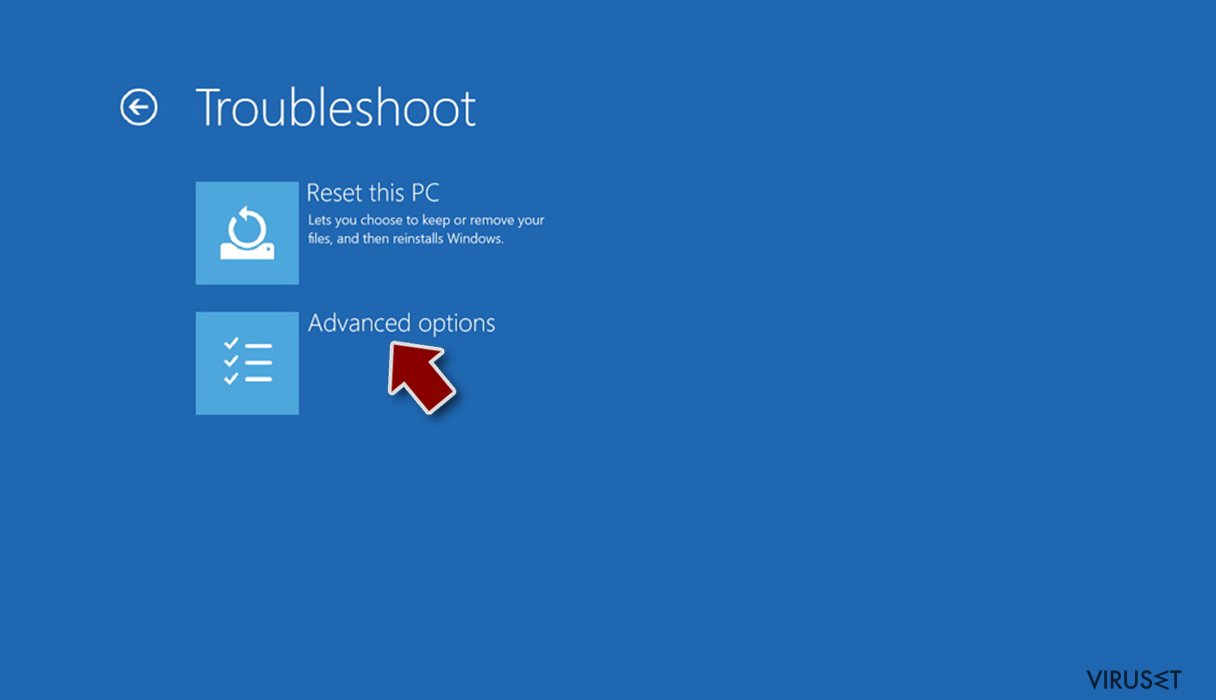

- Gå til Avanserte alternativer.

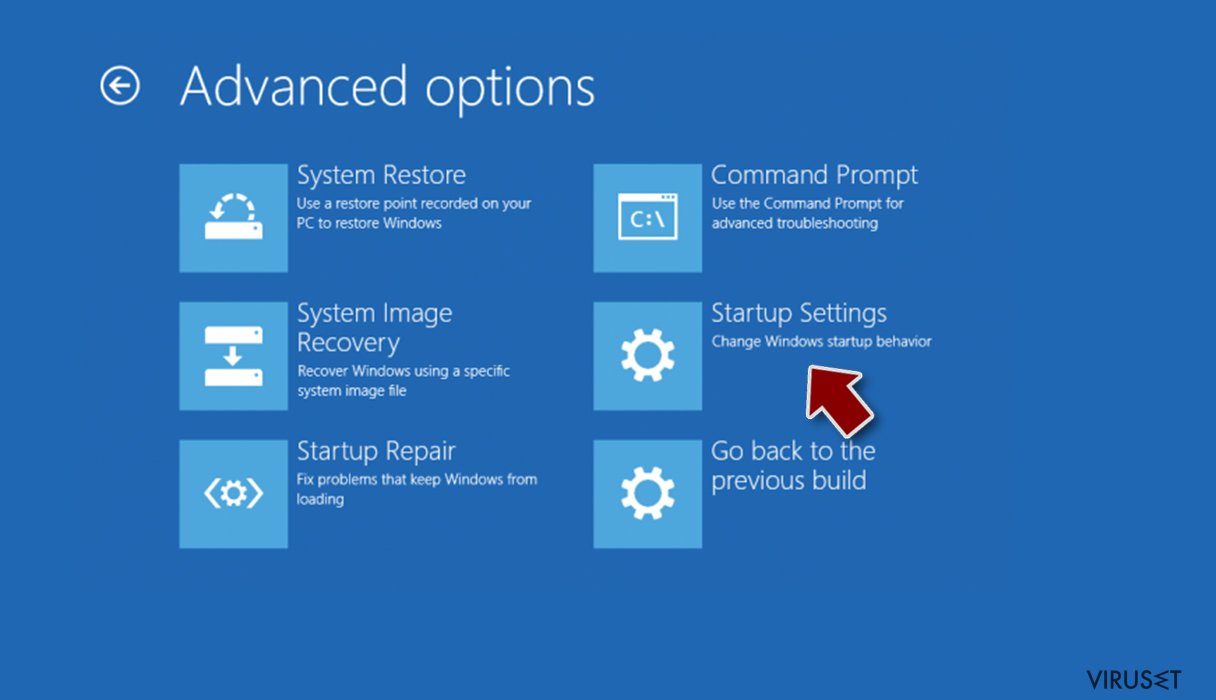

- Velg Oppstartsinnstillinger.

- Klikk på Start på nytt.

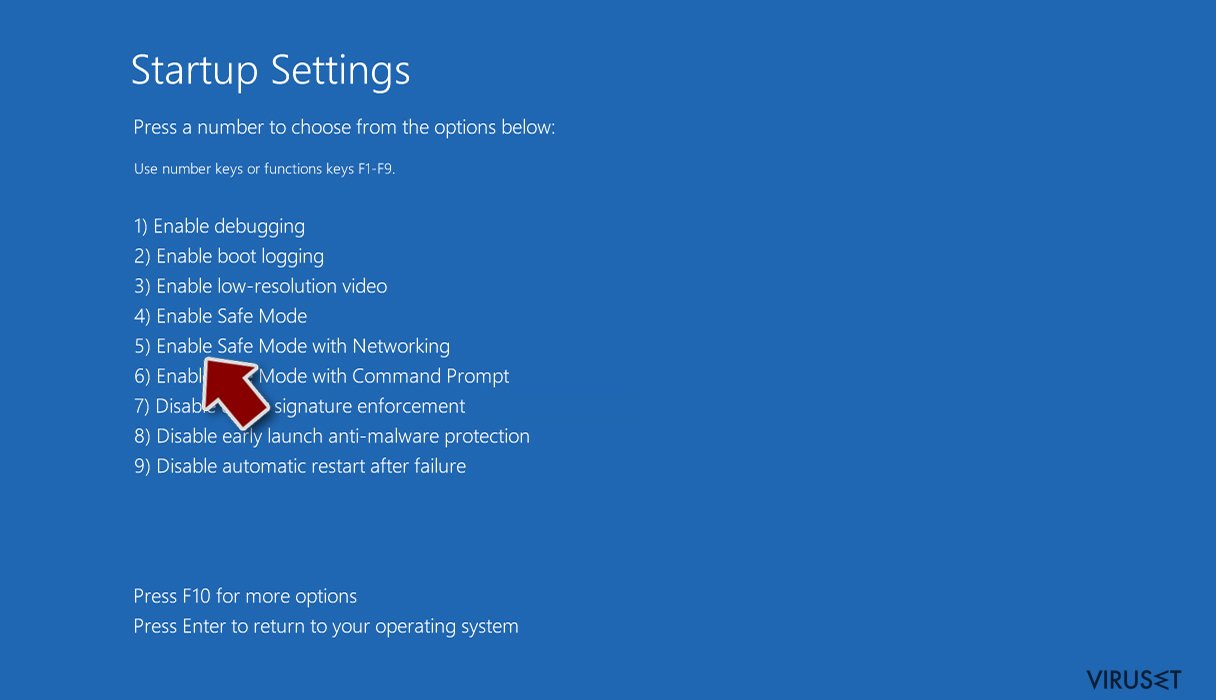

- Trykk 5 eller klikk på 5) Aktiver sikkerhetsmodus med nettverkstilkobling.

Steg 2. Slå av mistenkelige prosesser

Windows' oppgavebehandler er et nyttig verktøy som viser alle prosesser som kjører i bakgrunnen. Hvis det dukker opp malware-prosesser her, må de avsluttes:

- Trykk på Ctrl + Shift + Esc på tastaturet for å åpne oppgavebehandleren.

- Klikk på Detaljer.

- Bla nedover til Bakgrunnsprosesser og se etter mistenkelige oppføringer.

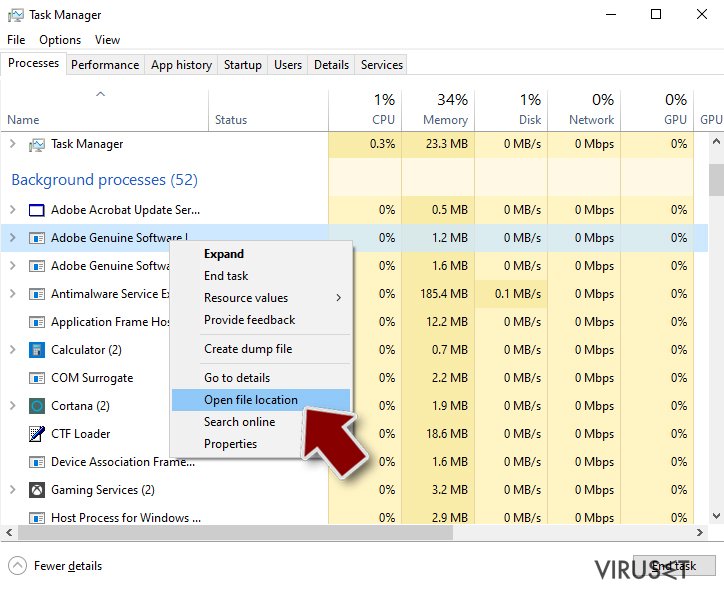

- Høyreklikk og velg Åpne filplassering.

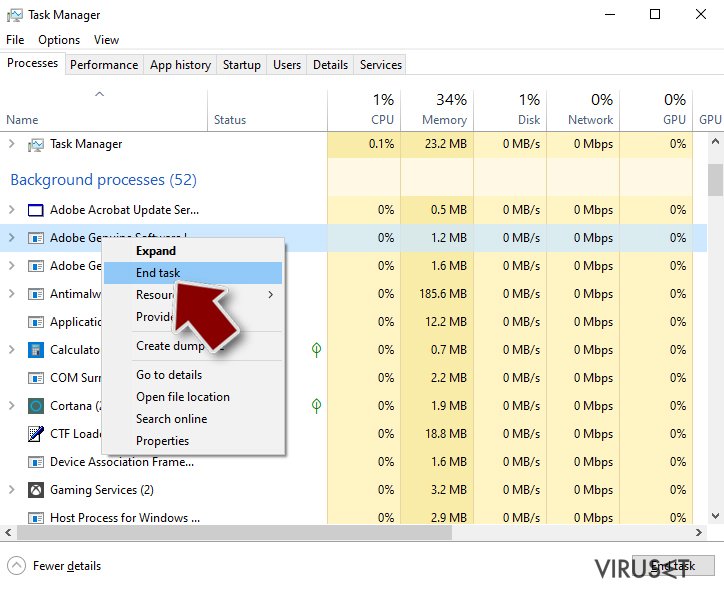

- Gå tilbake til prosessen, høyreklikk og velg Avslutt oppgave.

- Slett innholdet i den ondsinnede mappen.

Steg 3. Sjekk oppstartsprogrammer

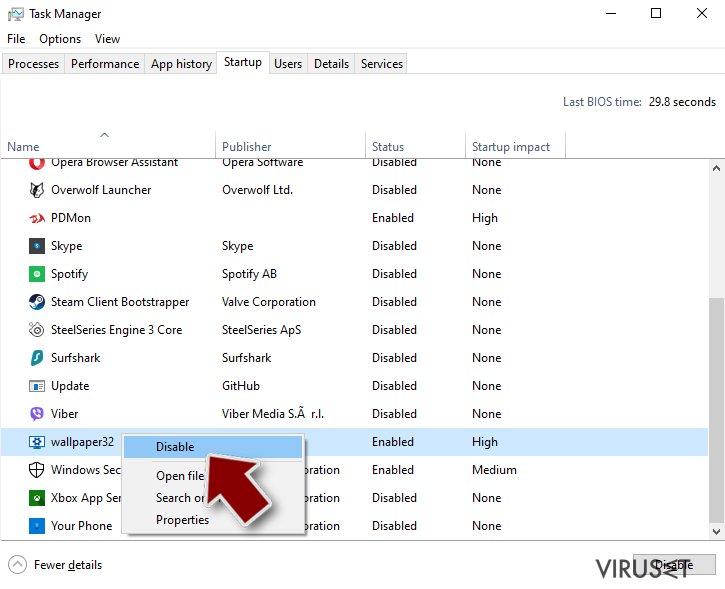

- Trykk Ctrl + Shift + Esc på tastaturet for å åpne Windows oppgavebehandler.

- Gå til fanen Oppstart.

- Høyreklikk det mistenkelige programmet og klikk på Deaktiver.

Steg 4. Slett virusfiler

Malware-relaterte filer kan dukke opp på flere ulike steder på datamaskinen din. Her er instruksjoner som kan hjelpe deg med å finne dem:

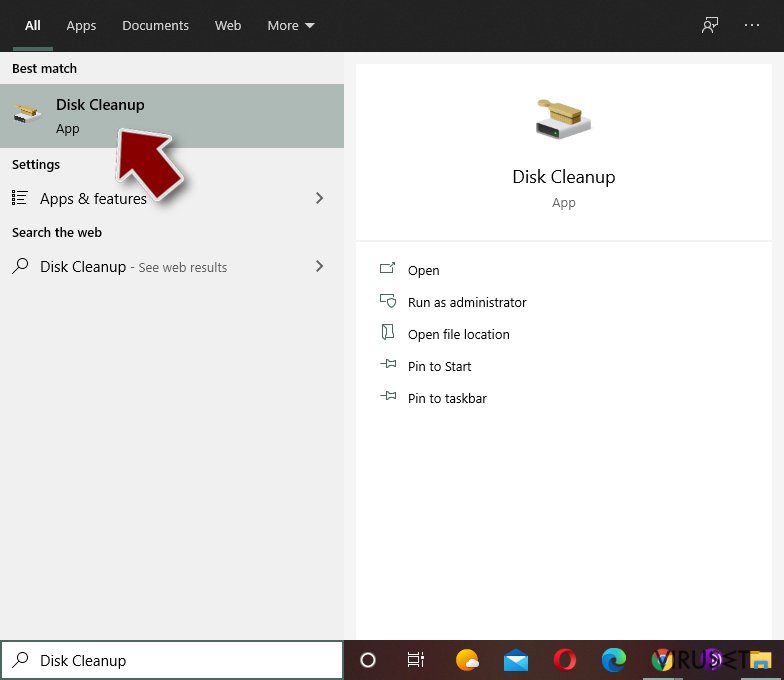

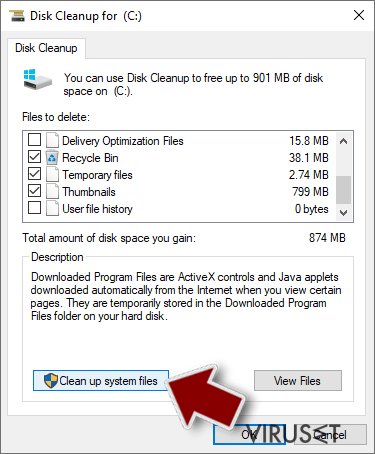

- Skriv Diskopprydding i Windows' søkefelt og trykk på Enter.

- Velg stasjonen du ønsker å rense (C: er som regel hovedstasjonen, og det er sannsynligvis her du finner ondsinnede filer).

- Bla gjennom Filer som skal slettes-listen og velg følgende:

Midlertidige Internett-filer

Nedlastinger

Papirkurv

Midlertidige filer - Velg Rydd opp i systemfiler.

- Du kan også se etter andre ondsinnede filer som skjuler seg i følgende mapper (angi disse oppføringene i Windows-søkefeltet og trykk på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Etter at du er ferdig, starter du PC-en på nytt i normalmodus.

Fjern Erebus ved hjelp av System Restore

I det tillfelle den automatiske elimineringen ikke går som planlagt, velg sistnevnt metode.

-

Steg 1: Start datamaskinen på nytt i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikk Start → Shutdown → Restart → OK.

- Når datamaskinen blir aktiv, trykker du F8 gjentatte ganger helt til du ser Advanced Boot Options-vinduet.

-

Velg Command Prompt fra listen

Windows 10 / Windows 8- Trykk Power-knappen i Windows innloggingsskjermen. Trykk og hold nede Shift, som er på tastaturet, og klikk Restart..

- Velg deretter Troubleshoot → Advanced options → Startup Settings og trykk Restart.

-

Så snart datamaskinen din blir aktiv, velger du Enable Safe Mode with Command Prompt i Startup Settings-vinduet.

-

Steg 2: Gjenopprett systemfilene og innstillingene

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

-

Skriv inn rstrui.exe og trykk Enter igjen..

-

Når et nytt vindu dukker opp, klikker du Next og velger et gjennopprettingspunkt før infiltreringen av Erebus. Etter å ha gjort dette, klikker du på Next.

-

Klikk Yes for å starte systemgjenoppretting.

-

Så snart Command Prompt-vinduet dukker opp, angir du cd restore og klikker Enter.

Bonus: Gjenopprett dataene dine

Veiledningen som presenteres ovenfor er ment å hjelpe deg med å fjerne Erebus fra datamaskinen din. For å gjenopprette de krypterte filene anbefaler vi at du bruker en detaljert veiledning laget av sikkerhetsekspertene hos viruset.no.Dessverre kan filer som er låst på Linux systemet kun gjenopprettes ved hjelp av sikkerhetskopier. Hvis du ikke har sikkerhetkopier kan ikke filene dine gjenopprettes.

Hvis filene dine krypteres av Erebus kan du bruke flere ulike metoder for å gjenopprette dem:

Ingen Erebus dekrypteringsverktøy tilgjengelig

Til slutt bør du alltid tenke på beskyttelse mot crypto-ransomware. For å beskytte datamaskinen din mot Erebus og annet ransomware bør du benytte en vel ansett anti-spionvare, som FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.

Anbefalt for deg

Velg riktig nettleser og øk sikkerheten med et VPN-verktøy

Det blir stadig viktigere å beskytte personvernet sitt på nettet, blant annet for å unngå lekkasje av personopplysninger og phishing-svindel. Et av de viktigste tiltakene er å legge til et ekstra sikkerhetslag ved å velge den sikreste og mest private nettleseren. Selv om nettlesere ikke gir komplett beskyttelse og sikkerhet, er noen av dem mye bedre ved sandboxing, HTTPS-oppgradering, aktiv innholdsblokkering, blokkering av sporere, beskyttelse mot phishing og lignende personvernrelaterte funksjoner.

Det er også mulig å legge til et ekstra beskyttelseslag og skape en helt anonym nettleseropplevelse ved hjelp av et Private Internet Access VPN. Denne programvaren omdirigerer trafikken via ulike servere, slik at IP-adressen og din geografiske posisjon skjules. Disse tjenestene har dessuten strenge retningslinjer mot loggføring, noe som betyr at ingen data blir loggført, lekket eller delt med tredjeparter. Kombinasjonen av en sikker nettleser og et VPN gir deg muligheten til å surfe sikkert på nettet uten å bli spionert på eller hacket av nettkriminelle.

Sikkerhetskopier filer til senere, i tilfelle malware-angrep

Programvareproblemer skapt av malware eller direkte datatap på grunn av kryptering kan føre til problemer eller permanent skade på enheten din. Når du har oppdaterte sikkerhetskopier, kan du enkelt gjenopprette filene dine etter slike hendelser. Det er nødvendig å oppdatere sikkerhetskopiene dine etter eventuelle endringer på enheten. På denne måten kan du starte på nytt fra der du var da du mistet data på grunn av malware-angrep, problemer med enheten eller annet.

Når du har tidligere versjoner av alle viktige dokumenter eller prosjekter, kan du unngå mye frustrasjon og store problemer. Sikkerhetskopier er praktisk når malware dukker opp ut av det blå. Bruk Data Recovery Pro for å gjenopprette systemet ditt.